In diesem Blogartikel zeigen wir, wie erlaubte Anwendungen sehr einfach – abhängig vom Kontext des Zugriffes, des Gerätes und des Benutzers – kontrolliert werden können. Alle Kontrollen werden dabei nicht nur zur Anmeldung oder Wiederverbindung, sondern jederzeit, dynamisch angewendet. Gezeigt werden unterschiedliche Einsatzszenarien unserer Kunden, anhand unterschiedlicher Kontext-Informationen.

Bedingte Anwendungszugriffe

Aus Sicherheits-, Compliance- und regulatorischen Gründen ist es oft notwendig, dass bestimmte, unternehmenskritische Anwendungen nur unter bestimmten Bedingungen genutzt werden dürfen.

Diese bedingten Anwendungszugriffe lassen sich sehr einfach über die deviceTRUST Konsole an zentraler Stelle konfigurieren und administrieren. In der deviceTRUST Konsole können unsere Kunden auf eine Vielzahl von unterschiedlichen Konfigurationsvorlagen für Fat Client, Remoting und DaaS Umgebung hierzu zugreifen, die die Umsetzung der Konfiguration unterstützen.

Kontextinformationen, also Informationen über Nutzer, Gerät, Netzwerkanbindung und aus weiteren Quellen, können während der Benutzeranmeldung, beim Entsperren bzw. Wiederverbinden mit dem digitalen Arbeitsplatz und während der Sitzungslaufzeit erhoben werden. Diese Informationen können verwendet werden, um dynamisch den Zugriff auf Applikationen zu steuern.

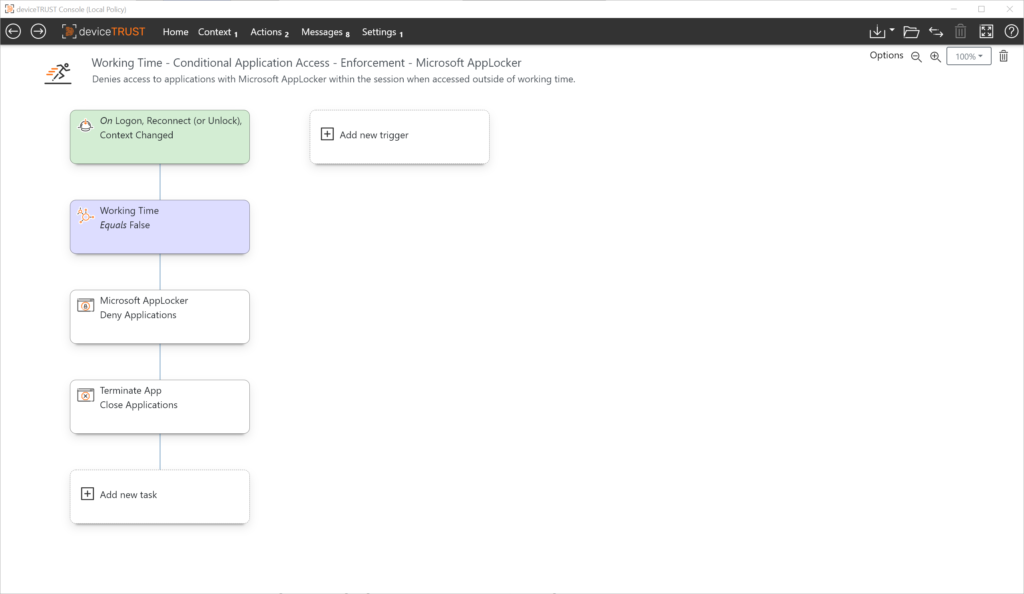

Falls durch eine Kontextänderung die Nutzung einer Anwendung zur Sitzungslaufzeit nicht mehr gestattet ist, kann deviceTRUST die noch laufenden Instanzen sicher beenden.

Kontext als Grundlage für einen modernen Zugriff auf digitale Arbeitsplätze

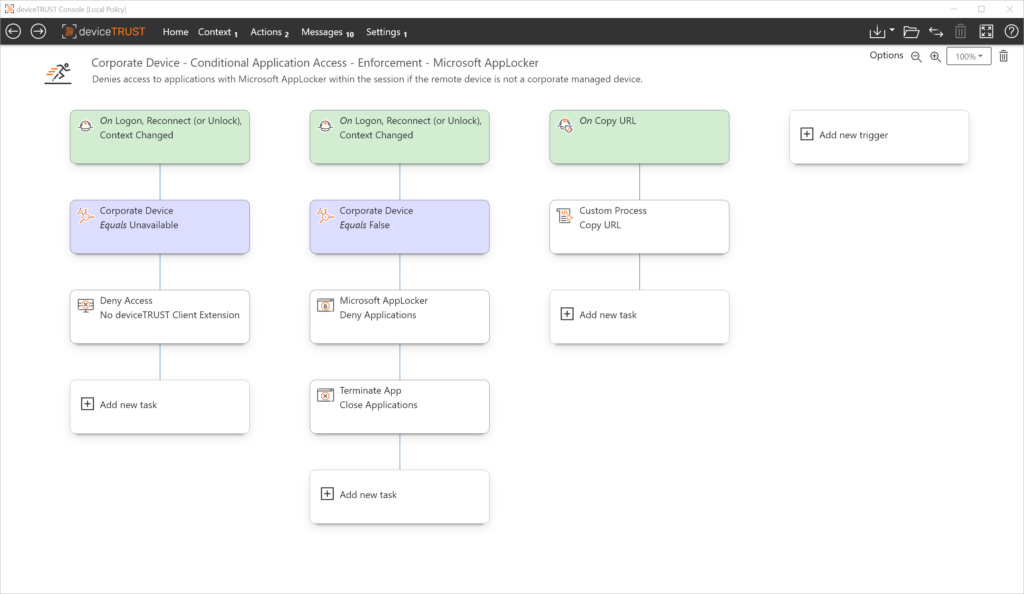

Ein oder mehrere, logisch miteinander verknüpfte Kontexte bilden die Grundlage für die bedingte Anwendungszugriffssteuerung. Je nach Kontext können durch deviceTRUST jederzeit dynamische Microsoft AppLocker-Regeln zur Anwendungszugriffssteuerung aktiviert werden.

Für die Kontextdefinition steht eine Vielzahl von Informationen zur Verfügung, die, logisch miteinander verknüpft, den Zustand des Kontextes definieren. Beispiele für Kontextinformationen sind

- Eigenschaften des Benutzerobjekts aus dem Microsoft Active Directory (AD), z.B. der Firmenname oder die Struktur der E-Mail-Adresse

- Informationen über das genutzte Gerät, z.B. ob es sich um ein unternehmenseigenes Gerät handelt oder der Sicherheitszustand

- Informationen über das genutzte Netzwerk, z.B. der Wi-Fi Sicherheitsstatus, Unternehmensnetzwerk, Zugriffsart oder der Standort des Gerätes

- Informationen z.B. aus Microsoft SharePoint-Listen oder Textdateien

Natürlich hängt es vom Anwendungsfall ab, welche Eigenschaften und Information verarbeitet werden sollen. Mit deviceTRUST sind unsere Kunden jederzeit in der Lage, sehr einfache oder auch komplexere Kontextanforderungen einfach zu definieren und zu nutzen.

Anwendungszugriffssteuerung

Für die Anwendungszugriffssteuerung kann deviceTRUST mehrere Methoden nutzen. Dabei werden stets APIs von bereits vorhandenen und teilweise schon im Betriebssystem vorhandenen Lösungen verwendet:

- Microsoft AppLocker

- Microsoft FSLogix App Masking

- Microsoft MSIX App Attach

- Microsoft App-V

deviceTRUST erweitert die Rollenbasierte Funktion dieser Lösungen um die Kontext-Informationen und setzt Regeln dynamisch um.

Beispiele

Diese Beispiele zeigen, wie die bedingte Anwendungszugriffssteuerung auf Fat Clients, in Remoting- oder DaaS Umgebungen genutzt werden kann.

Anwendungsfall: Geräte BIOS Seriennummer

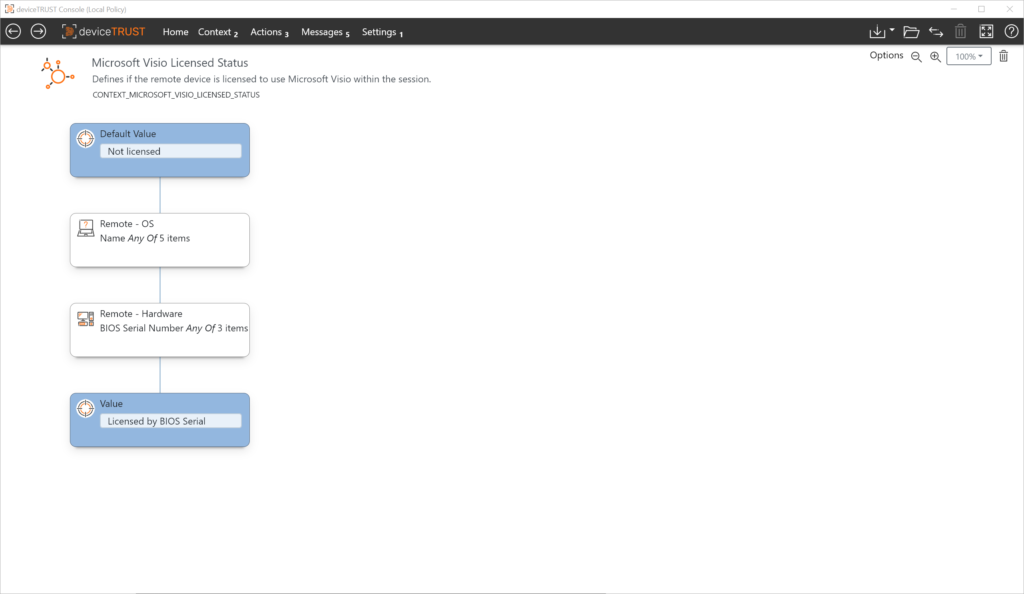

Eine bestimmte Anwendung soll nur dann nutzbar sein, wenn das genutzte Gerät hierfür freigegeben ist. Dies kann unterschiedliche Gründe haben, z.B. die lizenzkonforme Nutzung einer gerätebasierten Anwendung innerhalb des digitalen Arbeitsplatzes. Die Freigabe erfolgt auf Basis der BIOS Seriennummer, die eindeutig und nicht manipulierbar ist.

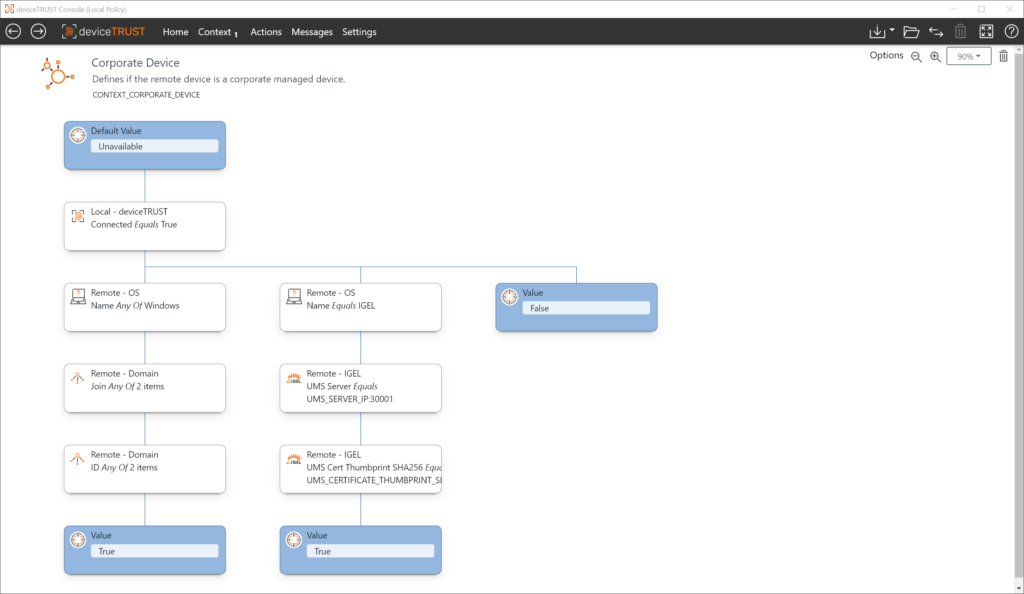

Kontext

Um das Gerät eineindeutig zu identifizieren, nutzen wir in diesem Beispiel die Seriennummer des BIOS. Die BIOS Seriennummern aller Geräte, die für die Ausführung einer entsprechend lizenzierten Software berechtigt sein sollen, müssen in der Liste gepflegt sein.

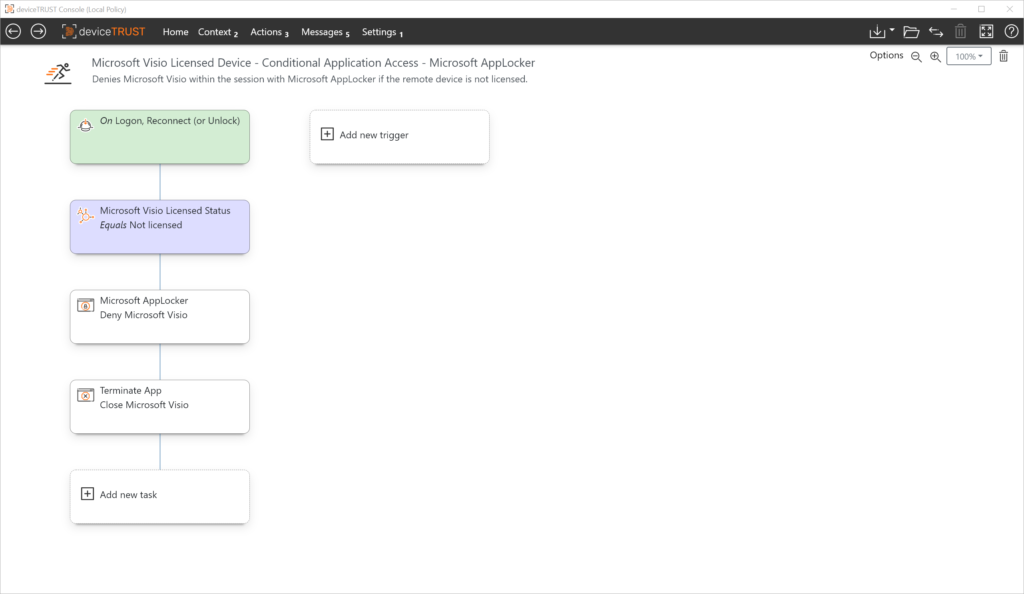

Aktion

Basierend auf dem Zustand des Kontextes kann der Anwendungszugriff für nicht lizenzierte Geräte bei Anmeldung, Wiederverbinden oder Entsperren kontrolliert werden. Zudem können laufende Anwendungs-Prozesse beendet werden, falls der Kontext sich zur Sitzungslaufzeit ändert.

Demo

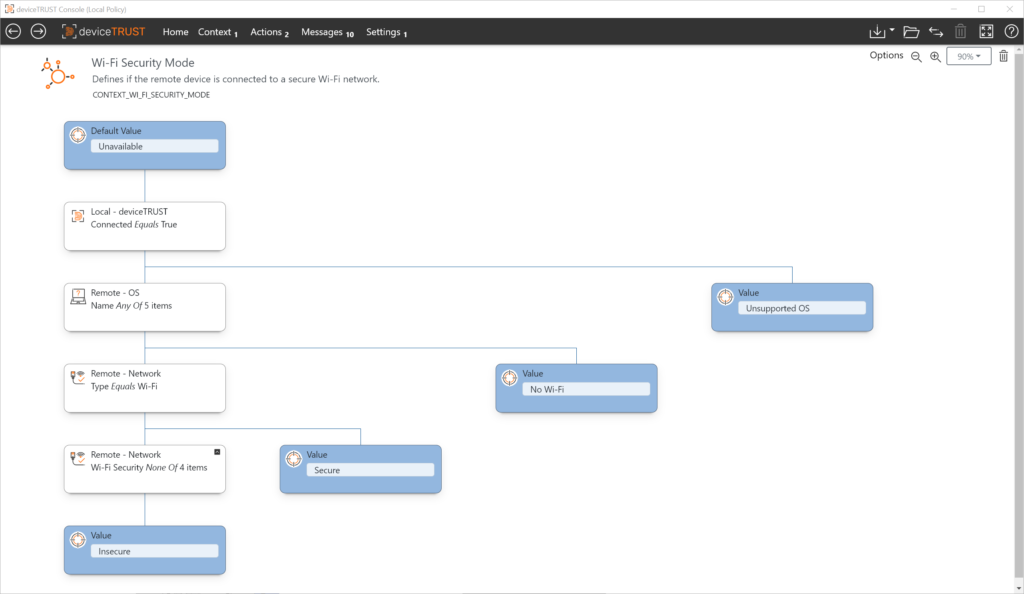

Anwendungsfall: Wi-Fi Netzwerk

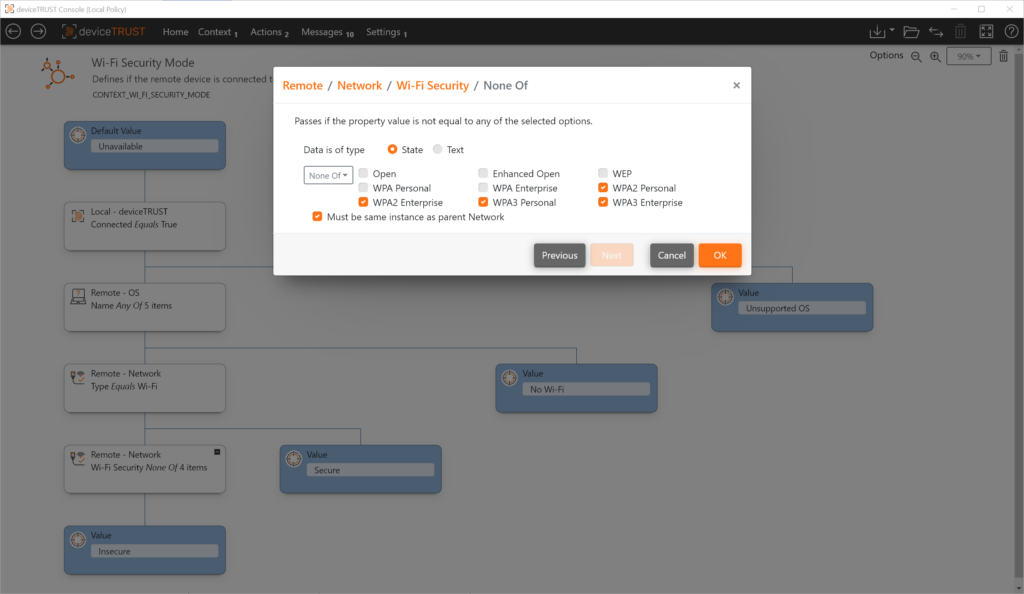

Eine bestimmte Anwendung soll nur dann nutzbar sein, wenn das genutzte Gerät eine sichere Netzwerkverbindung verwendet. Als sichere Netzwerkverbindung wird eine Verbindung definiert, die entweder kein Wi-Fi Netzwerk oder eine sicheres Wi-Fi Netzwerk (WPA2/WPA3) nutzt.

Kontext

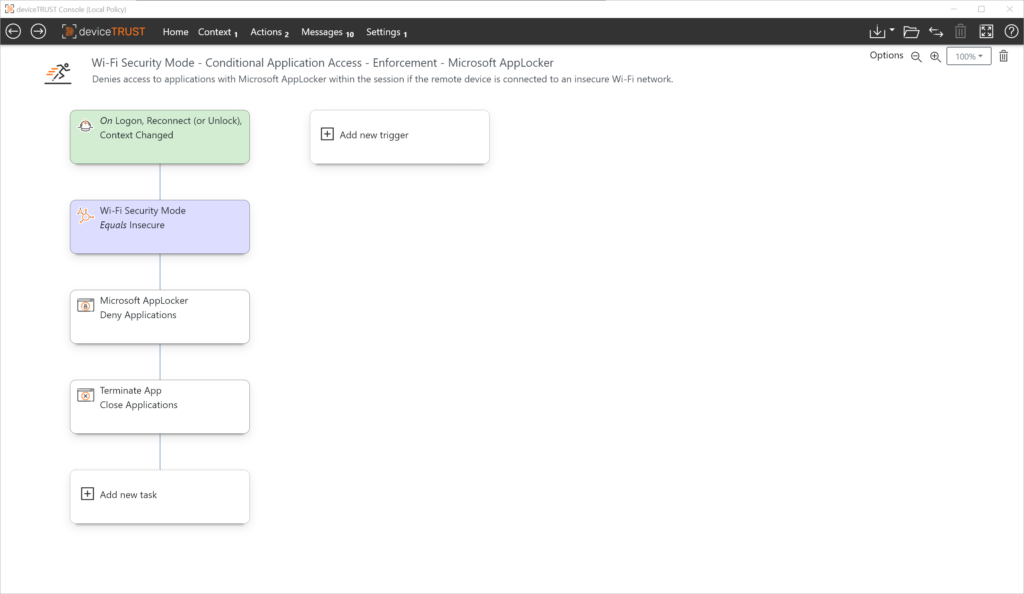

Aktion

Basierend auf dem Zustand des Kontextes kann der Anwendungszugriff bei Nutzung unsicherer Wi-Fi Netze bei Anmeldung, Wiederverbinden oder Entsperren kontrolliert werden. Zudem können laufende Anwendungs-Prozesse beendet werden, falls der Kontext sich zur Sitzungslaufzeit ändert.

Demo

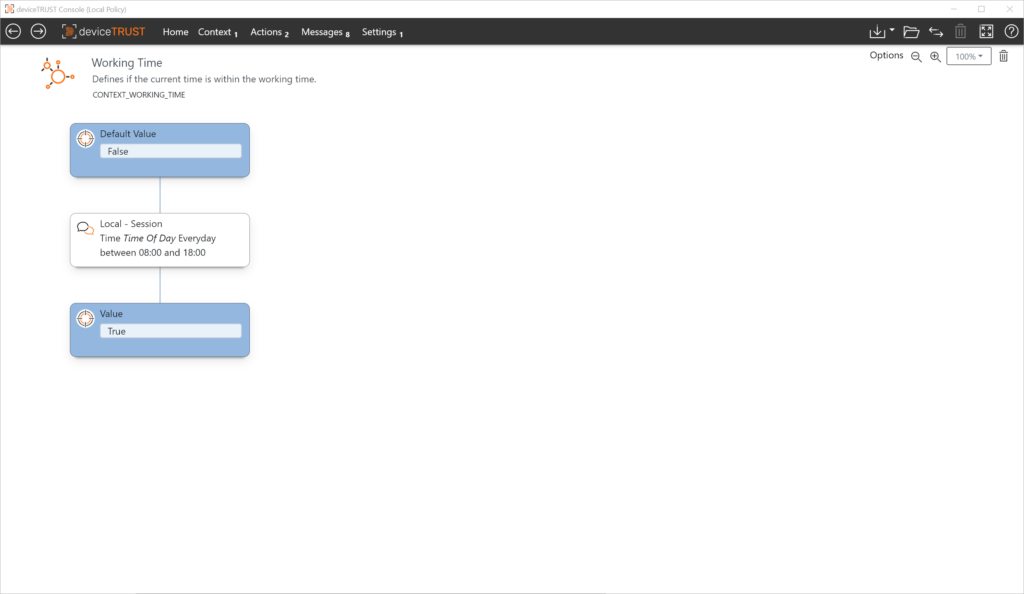

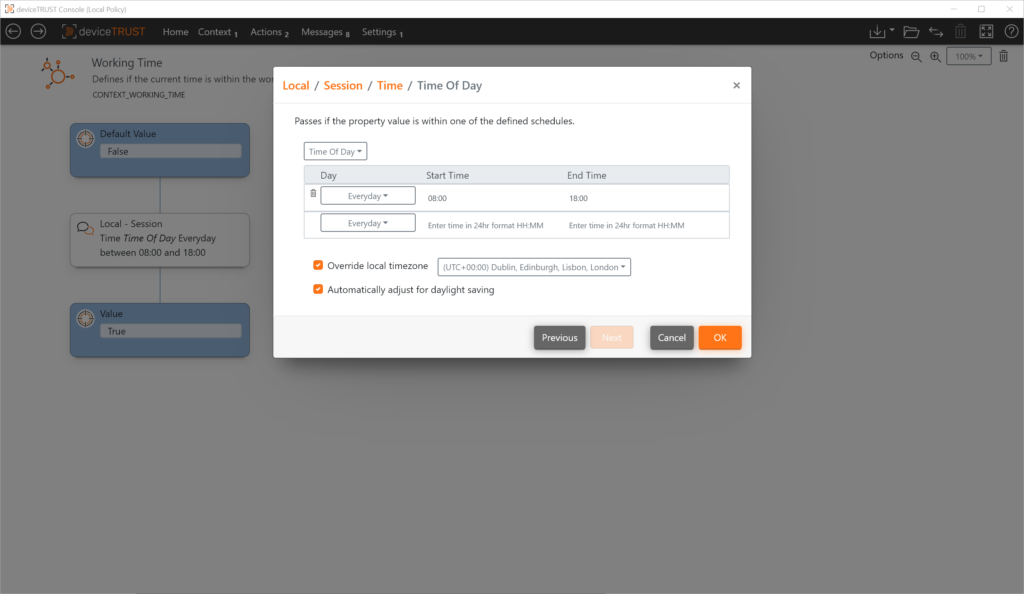

Anwendungsfall: Zeit

Eine bestimmte Anwendung soll nur innerhalb z.B. der Arbeitszeit nutzbar sein. Die Arbeitszeit kann für alle Wochentage inkl. Wochenende oder nur für die Arbeitswoche flexibel definiert werden.

Kontext

Aktion

Basierend auf dem Zustand des Kontextes kann der Anwendungszugriff anhand der vorgeschriebenen Arbeitszeit bei Anmeldung, Wiederverbinden oder Entsperren kontrolliert werden. Zudem können laufende Anwendungs-Prozesse beendet werden, falls der Kontext sich zur Sitzungslaufzeit ändert.

Zusammenfassung

Mit deviceTRUST können bedingte Anwendungszugriffe sehr einfach für Fat Client, Remoting und DaaS Umgebungen realisiert werden. Ebenso werden Mischumgebungen, bei denen z.B. Fat Clients und Remoting-Umgebungen gemeinsam zum Einsatz kommen, sowie Multi-Hop-Szenarien unterstützt.

Sie wollen mehr erfahren, dann vereinbaren Sie einen Termin mit unseren technischen Experten!