Dieser Blog-Artikel befasst sich mit dem Thema Allow Lists. Wir zeigen, wie die benötigte Liste der erlaubten Anwendungen einfach und automatisiert erstellt werden kann. Hierzu nutzen wir neue Technologien, wie das „Authorized Owner“-Prinzip. Darüber hinaus zeigen wir weitere Möglichkeiten zur automatischen Erkennung von zu erlaubenden Anwendungen und wie die Allow List jederzeit, z.B. über eine sichere Integrationsschnittstelle, aktualisiert werden kann.

Warum Allow Lists?

Durch das immer höhere Aufkommen von Malware und Schadsoftware sind die Unternehmen gezwungen, Lösungen zur Anwendungssteuerung einzusetzen. Die Menge an verfügbarer Soft- und Malware ist unüberschaubar, daher ist es nicht ausreichend sicher, unerwünschte Software auszuschließen („Deny List“). Die Allow List erlaubt ausschließlich bekannte, als sicher eingestufte Software und bietet somit den einzigen, sicheren Ansatz zur Anwendungskontrolle.

Was sind die Herausforderungen beim Erstellen der Allow List?

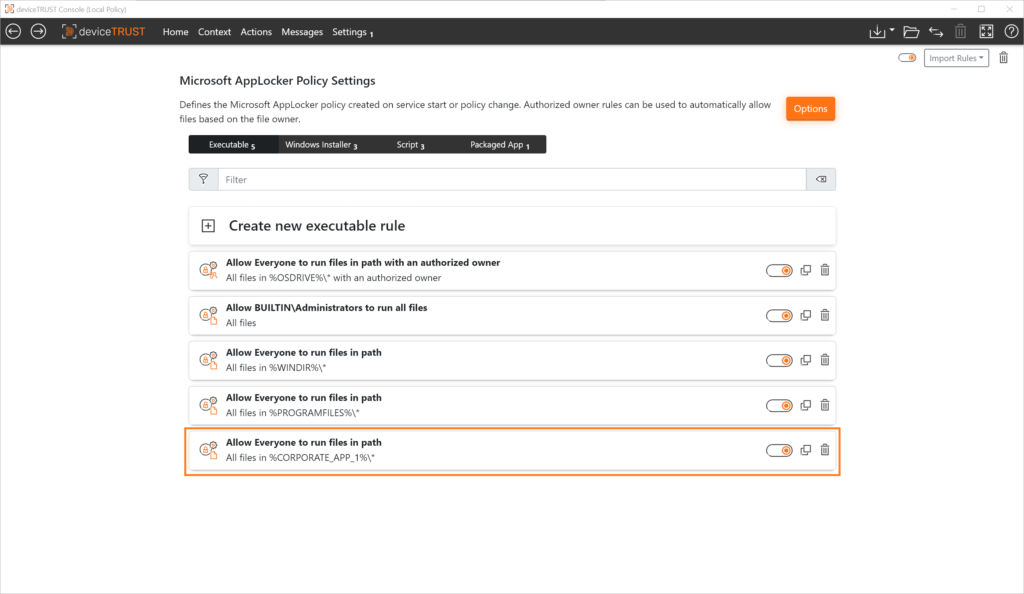

Microsoft AppLocker erlaubt, Regeln zu erstellen, die die Ausführung von Anwendungen kontrollieren. Nur explizit erlaubte Software kann auf per AppLocker konfigurierten Systemen gestartet werden, unbekannte Soft- und Malware wird vom Filtertreiber blockiert.

Die Standardkonfiguration des AppLocker geht davon aus, dass alle zu erlaubenden Anwendungen, Windows Installer-Dateien, Skripte und Packaged Apps im Programm- und im Systemverzeichnis installiert bzw. vorhanden sind. Das entspricht sehr häufig nicht der Realität. Unternehmen nutzen oft eigene Verzeichnisstrukturen für das Ausbringen von Software. Genau dies macht es sehr schwer, eine passende Allow List zu definieren und zu pflegen.

Jede gewollte Veränderung am Zielsystem, z.B. durch Installation neuer Anwendungen und Aktualisierungen, erfordert eine Anpassung der Konfiguration, was zu hohen administrativen Aufwänden und Kosten führt.

Wie kann deviceTRUST hier helfen?

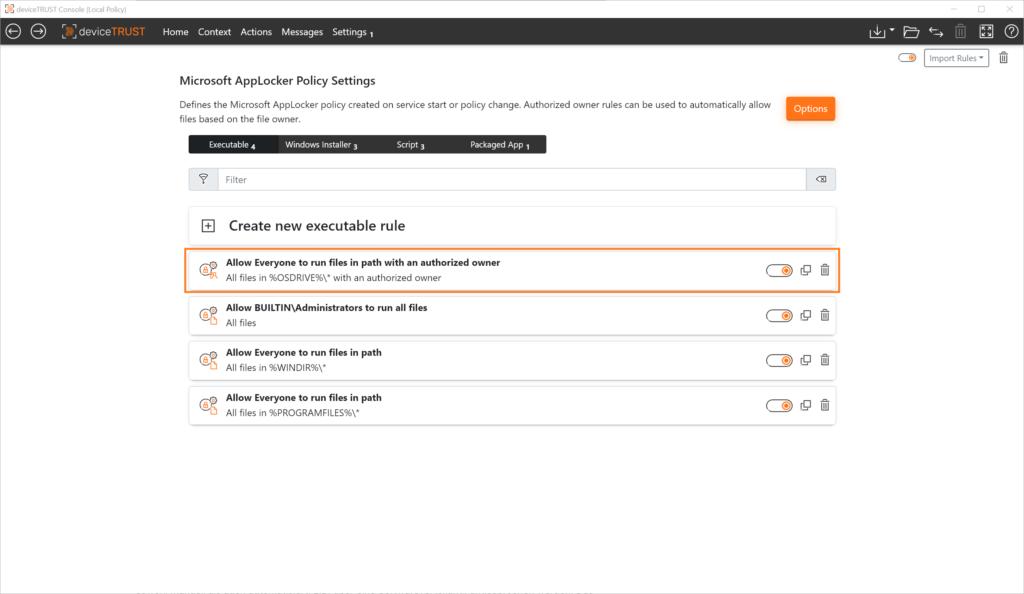

Der Allow List Ansatz von deviceTRUST ergänzt die bekannten Konfigurationsoptionen in Microsoft AppLocker um das Prinzip „Authorized Owner“. Die Erstellung der Regeln wird nicht explizit an Pfade, Hashes oder Herausgeber gebunden, sondern dynamisch anhand der Dateieigenschaft „Owner“ des NTFS Dateiverzeichnis umgesetzt. Zusätzlich können – im Gegensatz zum AppLocker-Standard – alle Umgebungsvariablen verwendet werden. Dadurch wird die Konfiguration noch flexibler.

Authorized Owner

Alle Microsoft Betriebssysteme werden heute mit dem Microsoft NTFS Dateiverzeichnis installiert und betrieben. Für jede Datei und jeden Ordner in einem NTFS Dateisystem wird die Eigenschaft „Owner“ gepflegt. Owner – im deutschen der Besitzer – einer Datei oder eines Ordners ist immer das Konto, das die Datei auf das System aufgebracht hat.

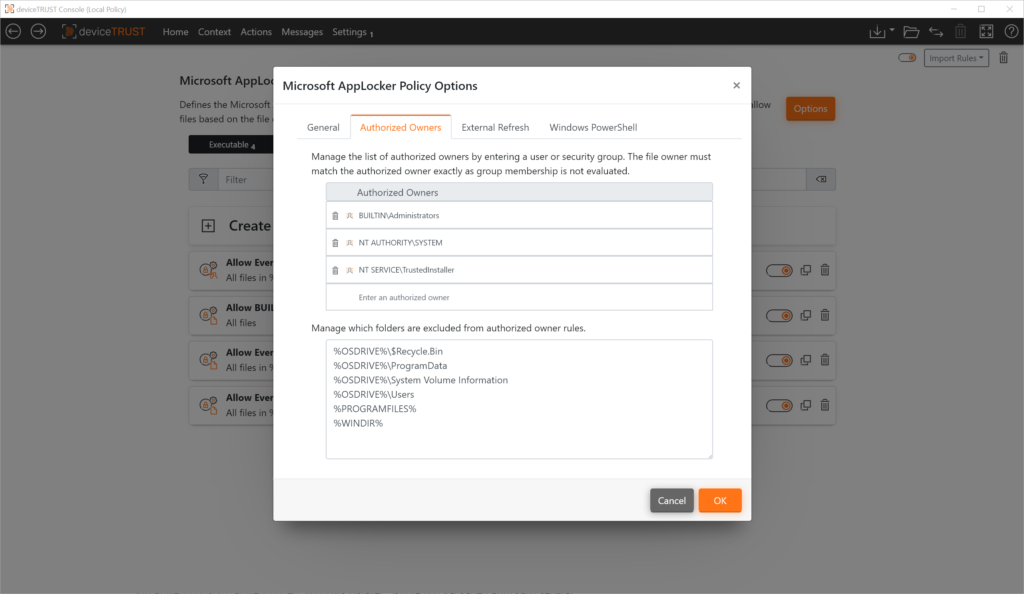

Verteilt man Anwendungen, zum Beispiel über ein Softwareverteilungssystem, erhält jede Anwendung, die über ein autorisiertes administratives Konto auf dem Zielsystem installiert, aktualisiert oder kopiert wird, automatisch im NTFS-Dateiverzeichnis einen entsprechenden Besitzer. In der deviceTRUST Konsole kann für die automatische Erstellung der Allow List eine Liste von autorisierten Besitzern (Authorized Owners) definiert werden.

In der Basiskonfiguration sind bereits Standardkonten hinterlegt, die normalerweise in einem Windows-Betriebssystem zum Installieren von Software verwendet werden. Diese Liste kann natürlich an die individuellen Anforderungen angepasst werden. Auch können bestimmte Verzeichnisse von der automatischen Erstellung der Allow List ausgeschlossen werden.

Dadurch ist gewährleistet, dass beim automatischen Erstellen der Allow List nur Anwendungen, Windows Installer, Skripte und Packaged Apps berücksichtigt werden, die von einem „Authorized Owner“ auf das System aufgebracht wurden. Alle unerwünschten Anwendungen werden bei der Erstellung ignoriert und somit an der Ausführung gehindert.

Pro Anwendungstyp (Anwendungen, Windows Installer, Skripte und Packaged App) kann separat definiert werden, ob beim Erstellen der Allow List Dateien mit autorisierten Besitzern berücksichtigt werden, oder nicht.

Aktualisierung

Wenn Allow List mittels „Authorized Owner“ eingesetzt wird, erstellt der deviceTRUST Agent bei Systemstart die benötigten AppLocker Regeln. Das Dateisystem wird analysiert und die entsprechenden Einträge in AppLocker geschrieben. Diese Regeln sind sofort aktiv.

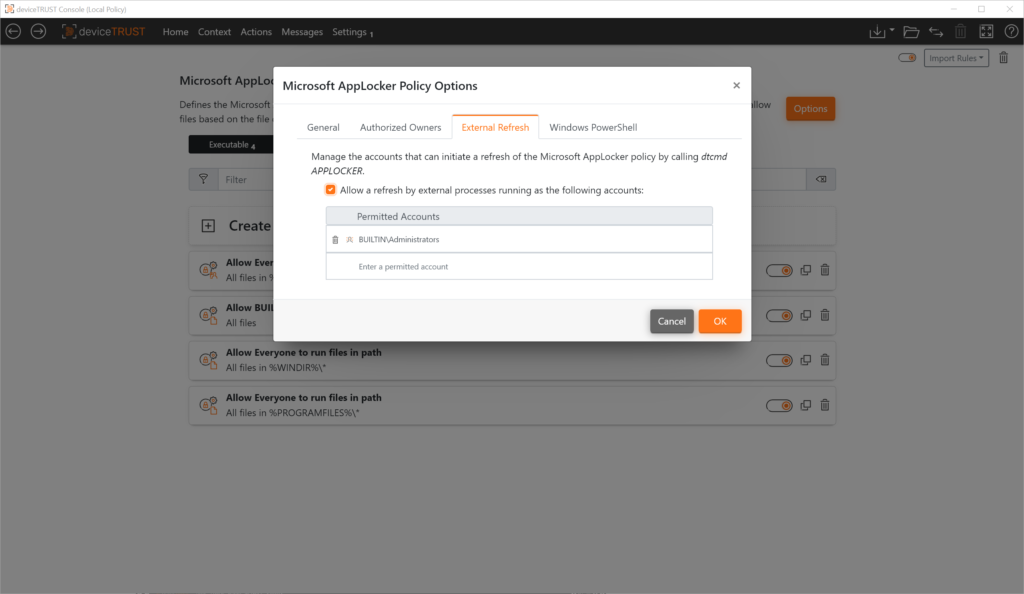

Berechtigte Benutzer können auf dem System veranlassen, dass ein aktualisiertes Regelwerk zur Laufzeit verarbeitet wird. Der deviceTRUST Agent analysiert die angepasste Konfiguration und fügt basierend darauf Regeln zu AppLocker hinzu oder entfernt sie. Die Aktualisierungsschnittstelle kann sowohl manuell als auch automatisiert, z.B. über eine Softwareverteilung, angesprochen werden. Das interne Rechtemanagement sorgt dafür, dass nur autorisierte Benutzer Zugriff haben.

Erweiterte Umgebungsvariablen

In einer herkömmlichen Microsoft AppLocker Konfiguration können nur spezielle AppLocker-Variablen – z.B. %OSDRIVE% und %WINDIR% – für die Konfiguration der Allow List genutzt werden. Standard-Umgebungsvariablen kennt AppLocker nicht. Dies erschwert das Erstellen eines dynamischen Regelwerkes deutlich.

deviceTRUST erweitert den Funktionsumfang auf Standardumgebungsvariablen. Alle Variablen, die dem System bekannt sind, können für die Regelerstellung in der deviceTRUST Konsole verwendet werden.

Zusammenfassung

Mit der Funktion „Authorized Owner“ und der Verwendung von Standard-Umgebungsvariablen ermöglicht deviceTRUST seinen Kunden, die Allow List einfach und automatisiert zu erstellen und zu pflegen. Der Pflegeaufwand für ein Allow Listing kann erheblich reduziert werden. Das spart zum einen Kosten und ist zum anderen deutlich weniger fehleranfällig.

Im nächsten Blogartikel zeigen wir, wie die erlaubten Anwendungen sehr einfach abhängig vom Kontext des Zugriffes, des Gerätes und des Benutzers kontrolliert werden. Hierzu zählen nicht nur die Umsetzung solcher Vorgaben beim Start des Gerätes oder beim Verbinden mit einer Remote- oder DaaS Umgebung, sondern auch der Umgang während der Sitzungslaufzeit oder beim Entsperren bzw. Wiederverbinden mit dem digitalen Arbeitsplatz.

Sie wollen mehr erfahren, dann vereinbaren Sie einen Termin mit unseren technischen Experten!