In diesem Blogartikel zeigen wir, wie mit Hilfe von deviceTRUST alle Aspekte einer Microsoft AppLocker-Konfiguration effektiv und aus einer Managementkonsole administriert werden können. Außerdem zeigen wir, über welche Methoden unterschiedliche Plattformen konfiguriert werden können und wie deviceTRUST die MDM Schnittstelle in Windows 10 ansprechen kann, um Offlinefähigkeit und Konfiguration ohne Gruppenrichtlinien zu ermöglichen.

Eine Vielzahl an Konfigurationsoptionen

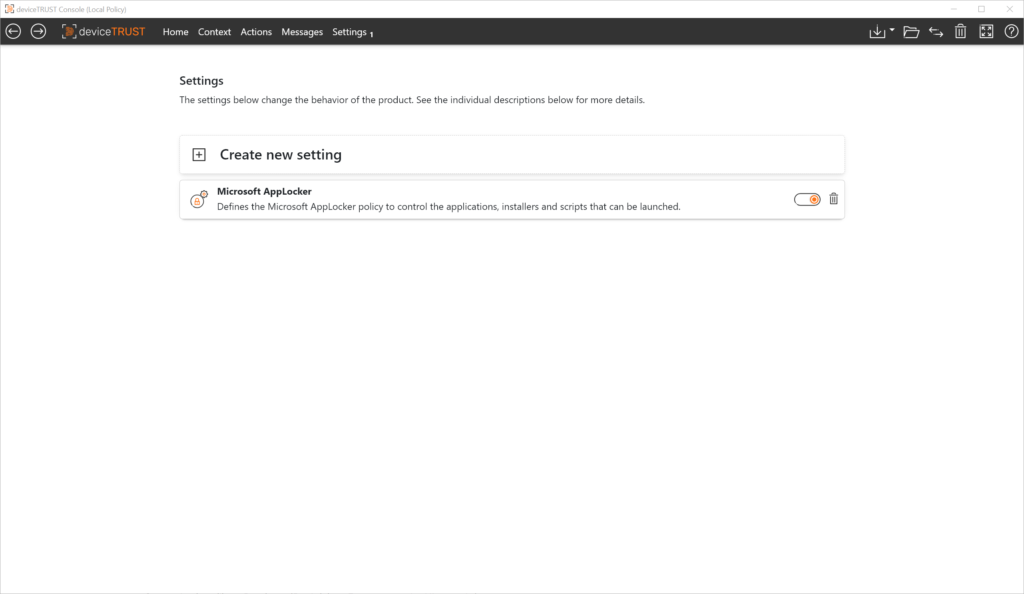

Alle Aspekte der Microsoft AppLocker Konfiguration lassen sich zentral über die deviceTRUST Managementkonsole konfigurieren.

Hierzu zählen die folgenden Konfigurationsoptionen:

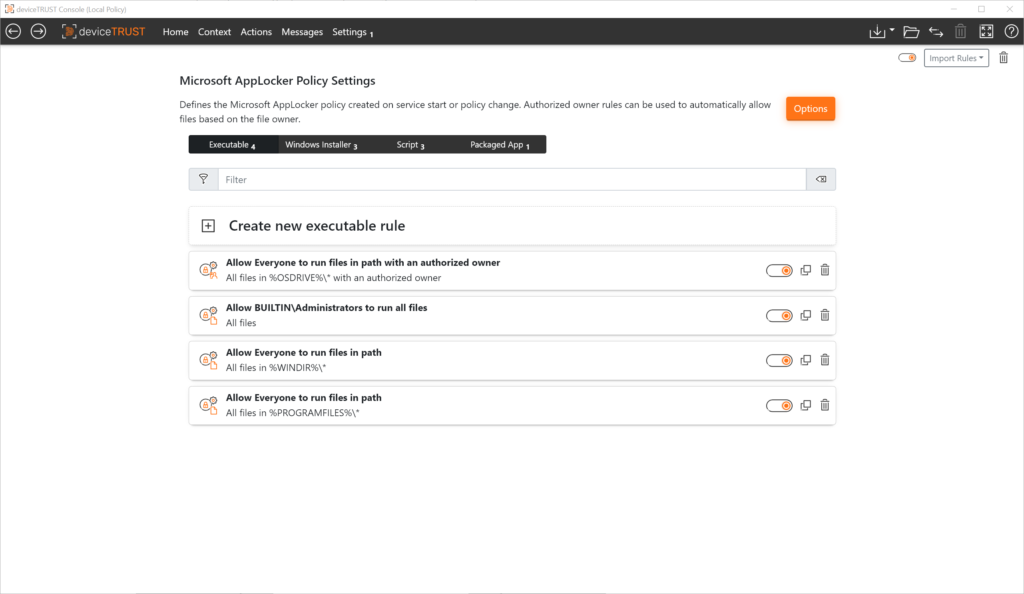

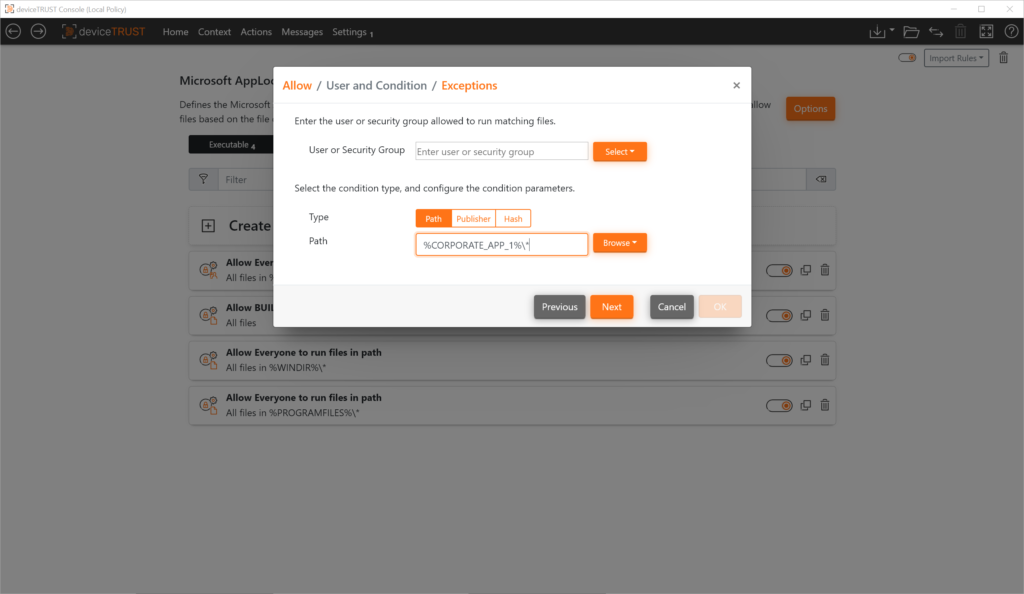

- Erstellung und Verwaltung aller Regeln für ausführbare Dateien, Windows Installer, Skripte und Packaged Apps inkl. entsprechender Konfigurationsassistenten

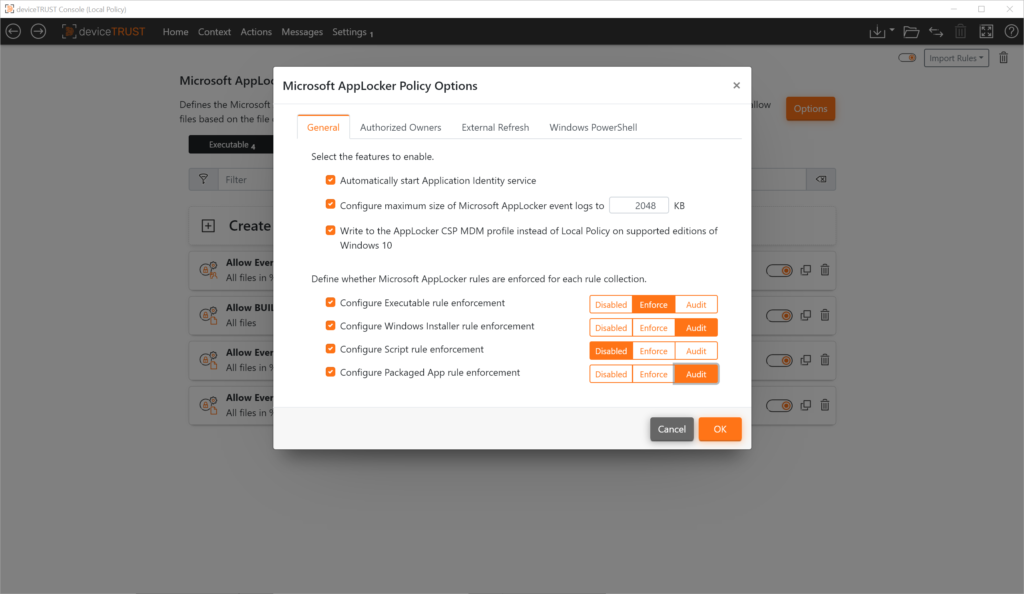

- Status des jeweiligen Dateityps (Deaktiviert, Erzwungen oder Überwacht)

- Aktivieren des Microsoft AppLocker Dienstes (Anwendungsidentitätsdienst)

- Definition der maximalen Größe des Microsoft AppLocker Ereignisprotokolls

- Festlegen der zu verwendenden Microsoft AppLocker Schnittstelle (lokale Richtlinie oder AppLocker MDM Schnittstelle)

- Definition der „Authorized Owner“ für eine automatisierte Erstellung der Allow List inkl. Ordnerausnahmen

- Konfiguration der Möglichkeit, die Microsoft AppLocker Richtlinie durch einen administrativen Benutzer zur Laufzeit zu aktualisieren

- Microsoft PowerShell Kontrollerweiterung, um die Nutzung von unbekannten PowerShell Skripten und Kommandos zu unterbinden

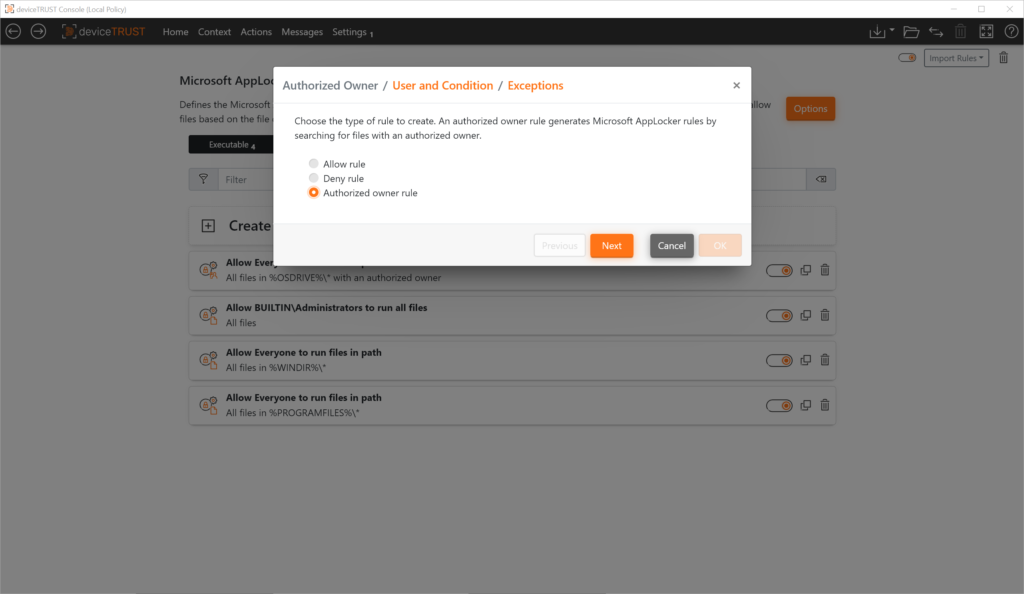

Für die Erstellung der Regeln für ausführbare Dateien, Windows Installer, Skripte und Packaged Apps stehen mit deviceTRUST neben den bekannten AppLocker Methoden neue Optionen zur Verfügung. Diese vereinfachen das Erstellen einer z.B. Allow List stark und automatisieren den Prozess weitestgehend.

- Das Prinzip „Authorized Owner“ ermöglicht die automatisierte Erstellung einer Allow List basierend auf der Dateieigenschaft „Owner“ des NTFS Dateiverzeichnisse.

- Die Erweiterung der AppLocker-Variablen auf Standard-Umgebungsvariablen macht das Erstellen des Regelwerkes flexibler.

Bereitstellungsmethoden

Nachdem eine Microsoft AppLocker Konfiguration in der deviceTRUST Konsole erstellt wurde, muss die deviceTRUST Richtlinie an die Zielsysteme verteilt und aktiviert werden. Abhängig davon, wie die Zielsysteme verwaltet werden, kann zwischen zwei Bereitstellungsoption für die deviceTRUST Richtlinie gewählt werden:

Microsoft Gruppenrichtlinien Management (GPO)

Die deviceTRUST Konsole integriert sich nahtlos in die Gruppenrichtlinien-Verwaltungskonsole. Alle Richtlinien, die in der deviceTRUST Konsole erstellt werden, werden innerhalb der geladenen Gruppenrichtlinie gespeichert. Die Gruppenrichtlinie wird inklusive der deviceTRUST Richtlinie über die bekannten Microsoft Gruppenrichtlinienmethoden an die Zielsysteme verteilt und aktiviert.

Der deviceTRUST Agent auf dem Zielsystem liest die Gruppenrichtlinie mit der enthaltenen deviceTRUST Richtlinie und aktiviert die AppLocker Konfiguration. Wird die Gruppenrichtlinie entfernt, so wird auch die deviceTRUST Richtlinie restlos vom Zielsystem entfernt und alle Microsoft AppLocker-Konfigurationen werden zurückgesetzt. Die Verwaltung über GPO erfordert keinerlei Anpassung am Microsoft Active Directory (AD). Auch müssen keine ADMX Vorlagen eingespielt werden.

Dateibasierte Konfiguration

Die dateibasierte Konfiguration schreibt die deviceTRUST Richtlinie aus der deviceTRUST Konsole in eine deviceTRUST Konfigurationsdatei. Diese Konfigurationsdatei muss auf dem Zielsystem in einen definierten Ordner kopiert werden. Dort wird sie vom deviceTRUST Agent gelesen und aktiviert. Standardmäßig können alle administrativen Benutzer die deviceTRUST Konfigurationsdateien in dem entsprechenden Ordner ablegen oder löschen. Die berechtigte Gruppe kann zudem in der deviceTRUST Konsole beschränkt werden.

Hybride Konfiguration

In manchen Einsatzszenarien macht es Sinn, die Bereitstellungsoption miteinander zu kombinieren. Dabei werden die unterschiedlichen Konfigurationen aus den verschiedenen Quellen auf dem Zielsystem zusammengeführt.

Schnittstellen

Unabhängig von der genutzten Bereitstellungsmethode wird die Microsoft AppLocker Konfiguration durch deviceTRUST beim Starten des Zielsystems und Vorliegen einer deviceTRUST Richtlinie aktiviert. Dazu wird entweder die Lokale Computerrichtlinie (Windows Server Betriebssysteme und unterstützte Windows 10 Versionen) oder die Windows MDM-Schnittstelle (Windows 10 Professional, Windows 10 Enterprise und Windows 10 Education) verwendet.

Zusammenfassung

Egal ob Microsoft AppLocker für klassische, über Microsoft Active Directory (AD) verwaltete Notebooks, auf mit Microsoft Azure Active Directory (AAD) verbundenen Unternehmensnotebooks, in lokalen Remoting oder in DaaS Umgebungen zum Einsatz kommen soll: Mit deviceTRUST können sehr einfach alle entsprechende AppLocker Konfigurationen zentral erstellt, verteilt und verwaltet werden!

Im nächsten Blogartikel zeigen wir, wie die erforderliche Allow List für den Microsoft AppLocker sehr einfach automatisiert erstellt werden kann. Hierzu nutzen wir neue Technologien, wie das „Authorized Owner“-Prinzip um erlaubte Anwendung automatisiert zu erkennen, freizugeben und unbekannte Anwendungen zu blockieren.

Sie wollen mehr erfahren, dann vereinbaren Sie einen Termin mit unseren technischen Experten!