Microsoft Azure Active Directory (jetzt Microsoft Entra ID), allgemein bekannt als Azure AD, ist ein System in Microsoft Azure, das die Identitätsverwaltung ermöglicht, um den Zugang von Benutzern und Gruppen zu Diensten und Ressourcen zu konfigurieren. Zusammen mit der deviceTRUST Kontextbasierten Sicherheit haben Administratoren jetzt eine leistungsstarke neue Möglichkeit, um bei den Zugriffen auf die lokalen oder Cloud Ressourcen alle Sicherheits-, Compliance und regulatorische Vorgaben sicher und intelligent für die Azure AD verbundenen Geräte umzusetzen.

Mit der stetig steigenden dynamischeren und mobileren Nutzung der digitalen Arbeitsplätze und deren lokalen und Cloud Ressourcen, benötigt man eine IT Sicherheitslösung, die nicht nur basierend auf der Gruppenmitgliedschaft des Anwenders die Zugriffe konform zu den Vorgaben steuert. Vielmehr ist es heute absolut notwendig, neben dem Anwender und dessen Gruppenmitgliedschaften, auch den Kontext des Zugriffes vollumfänglich zu berücksichtigen.

Hierzu bietet das Microsoft Azure AD mit der bedingten Zugriffskontrolle, auch umgangssprachlich Conditional Access genannt, das Mittel der Wahl. Mit Hilfe des Conditional Access können die Zugriffe auf Unternehmensressourcen z.B. in Abhängigkeit des Anwenders und dessen Gruppenmitgliedschaften als auch basierend auf dem Kontext des Zugriffes gesteuert werden. Der Kontext wird hierzu aus einigen wenigen Eigenschaften des genutzten Gerätes erzeugt und steht auch nur dann sinnvoll als Compliant Status zur Verfügung, wenn das Gerät über Microsoft Intune verwaltet wird.

Microsoft Azure AD Geräteansicht mit einem Microsoft Intune verwalteten Gerät und dessen Compliant Status.

Den meisten unseren Kunden und Interessenten reicht dieses aber nicht aus, um ihre Sicherheits-, Compliance und regulatorische Vorgaben zu erfüllen. Warum aber?

- Es werden nicht alle Geräte mit Microsoft Intune verwaltet oder Microsoft Intune wird nie eingesetzt werden, um den benötigten Compliant Status zu definieren.

- Die verfügbaren Informationen zur Definition des Kontextes sind nicht ausreichend. Es werden deutlich mehr Informationen des Gerätes, des Betriebssystems, der Sicherheitskomponenten, des Netzwerkes, der Lokation etc. für die Kontextdefinition benötigt.

- Es können nicht alle Anwendungen und Ressourcen über einen einzelnen Compliant Status im Conditional Access verwaltet werden. Unterschiedliche Anwendungen haben unterschiedliche Compliance Anforderungen, die berücksichtigt werden müssen.

- Neben den durch das Microsoft Azure AD verfügbar gemachten Unternehmensressourcen sollen auch noch vorhandene Anwendungen, wie z.B. eine on-premises Citrix Umgebung, sicher durch einen Compliance Check beim Zugriff kontrolliert werden.

- Definition und Nutzung einer unternehmensweiten Compliance Vorgaben beim Zugriff unabhängig von der Bereitstellung (Cloud, on-premises und lokal) der Ressource.

Die deviceTRUST Kontextbasierten Sicherheitslösung ermöglicht es die oben benannten Punkte vollumfänglich zu adressieren!

Hierzu haben wir mit der letzten deviceTRUST Version 21.1 (Release Notes) die Möglichkeit geschaffen, den Compliant Status als auch weitere Kontextinformation eines verbundenen Gerätes im Azure AD dynamisch zu setzen. Unabhängig davon, wie die Geräte verwaltet werden, mit oder ohne Microsoft Intune.

Dem IT Administrator stehen hierzu alle Kontextinformationen zur Verfügung, die deviceTRUST über das lokale oder entfernte Gerät ermitteln kann. Hinzu kommen unterschiedliche Aktionen, die gestartet werden können, wenn der Kontext einen bestimmten Zustand einnimmt.

Definition des Compliant Status lediglich abhängig vom Status der Sicherheitskomponenten und Übermittlung des Status in das Azure AD mit Hilfe der Azure AD Aufgabe.

Mit der Azure AD Aufgabe kann nicht nur der Compliant Status in Abhängigkeit der Zustände der genutzten Kontexte gesetzt werden, auch können die maximal 15 Erweiterungs-Attribute (Extension Attributes) für zusätzliche Kontextinformationen genutzt werden. Für die Evaluierung der einzelnen Aufgabenfolgen können auch mehrere Kontexte und deren Zustände in der Entscheidung berücksichtigt werden.

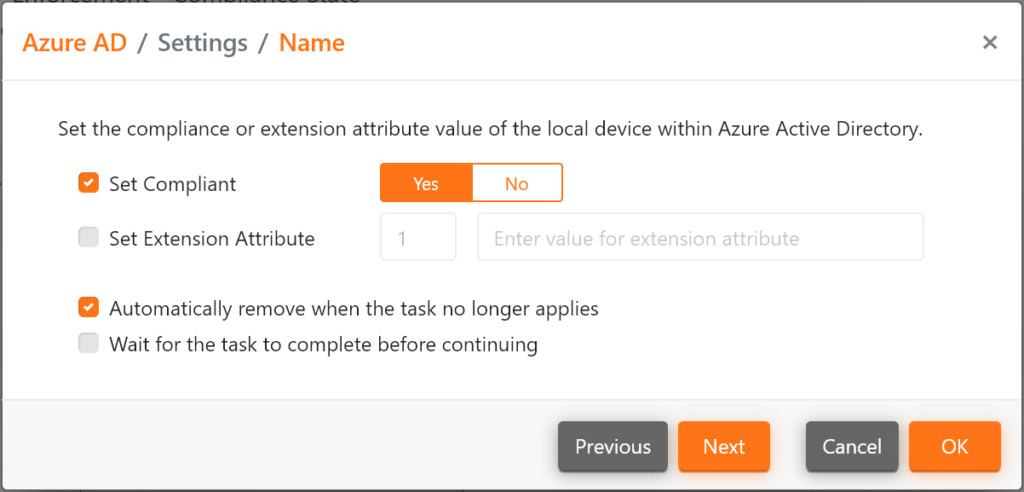

Azure AD Aufgabe zum setzen des Compliant Status.

Azure AD Aufgabe zum setzen des Erweiterungs-Attributes 7.

Microsoft Azure AD Geräteansicht mit einem nicht durch Microsoft Intune verwalteten Gerät und dessen durch deviceTRUST gesetzten Compliant Status.

Beispiel 1: Compliant Status

Innerhalb der Azure AD Conditional Access Richtlinie kann dann der durch deviceTRUST gesetzte Compliant Status sehr einfach genutzt werden.

Beispiel 2: Erweiterungs-Attribut

Innerhalb der Azure AD Conditional Access Richtlinie kann dann das durch deviceTRUST gesetzte Erweiterungs-Attribut sehr einfach genutzt werden.

Conditional Application Access

Neben den kontrollierten Zugriffen auf Cloud-basierte Anwendungen über das Azure AD und Conditional Access, werden immer noch lokal Anwendungen installiert. Um auch hier einen den Anforderungen konformen Zugriff zu ermöglichen, bietet die deviceTRUST Kontextbasierte Sicherheit mit der Conditional Application Access Funktion die Möglichkeit, diese zu kontrollieren. Hierzu nutzt deviceTRUST den Microsoft AppLocker und übernimmt die komplette automatisierte AppLocker Konfiguration der Allow-List und die kontextbasierte Anwendungsfreigabe für lokale Anwendungen.

In den folgenden Blogbeiträgen kann man mehr über die Microsoft AppLocker Integration lesen:

- Microsoft AppLocker Management mit deviceTRUST (Link)

- Erstellen und Verwalten der Allow List mit deviceTRUST (Link)

- Kontextbasierte Anwendungsfreigabe mit deviceTRUST (Link)

Zusammenfassung

Mit der deviceTRUST Kontextbasierten Sicherheit kann nun auf Basis der sehr vielfältigen Kontextinformationen über das lokale und/oder entfernte Gerät der Compliant Status des Gerätes innerhalb des Microsoft Azure AD gesetzt werden. Hierzu können einige wenige wertvolle oder sehr vielfältige Kontextinformationen verarbeitet werden. Ebenso besteht die Möglichkeit neben dem Compliant Staus noch weitere Kontextinformationen unabhängig zu nutzen. Die Nutzung jener unternehmensweiten Kontexte innerhalb der Azure AD Umgebung, ist ebenso möglich wie in anderen unabhängigen Umgebungen. Man definiert einmal seine Compliance Anforderungen und kann diese überall nutzen. Abgerundet wird das dann noch mit der optionalen Microsoft AppLocker Integration, die ebenfalls eine kontextbasierte Anwendungsfreigabe von lokalen Anwendungen ermöglicht.

Sie wollen nicht warten, dann vereinbaren Sie einen Termin mit unseren technischen Experten!