Funktionen Alles was Sie für Ihre Zero Trust Strategie benötigen

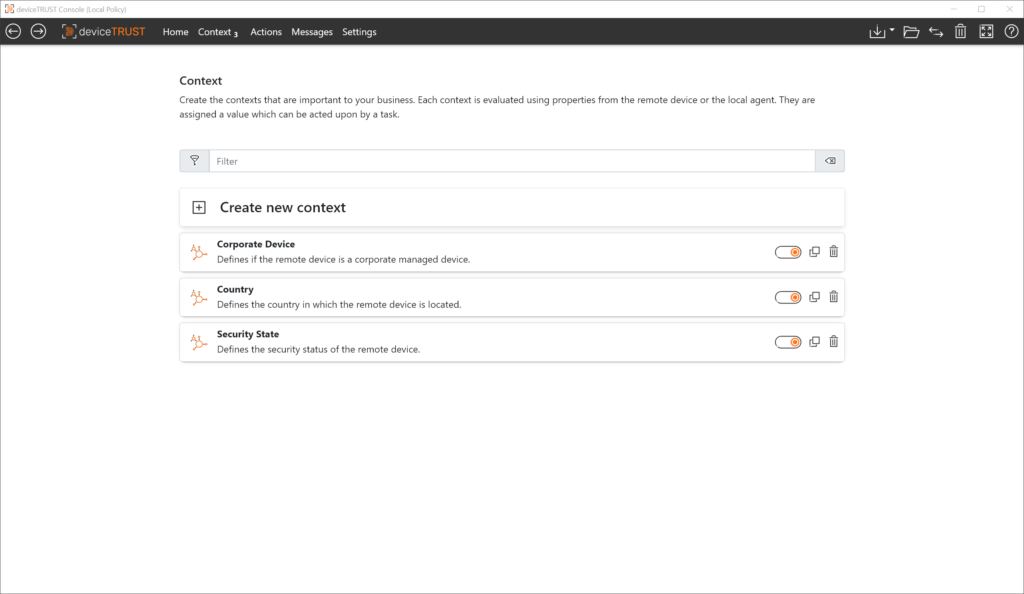

Kontext - Individuell & immer auf dem neuesten Stand

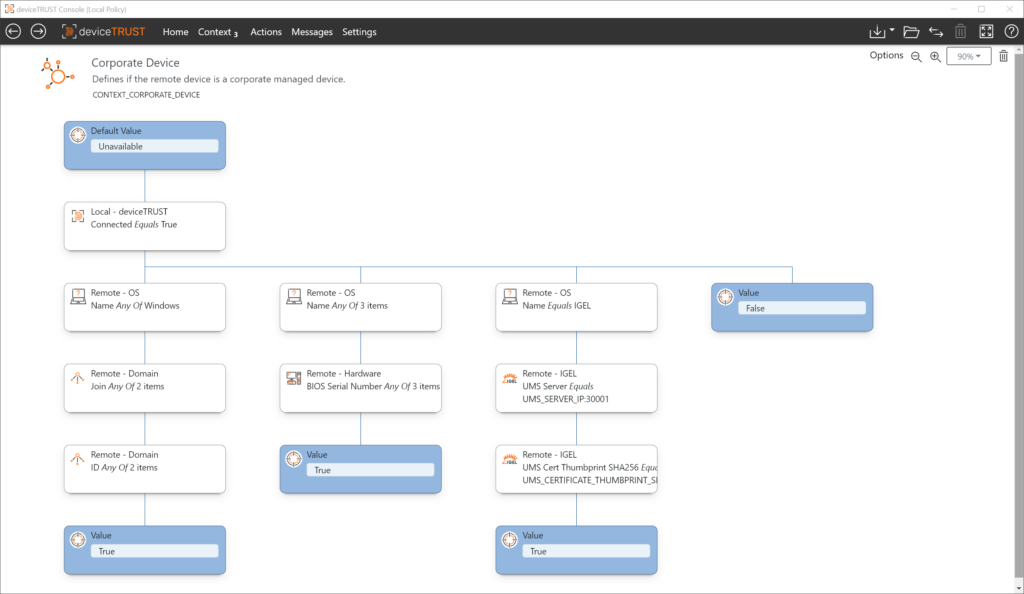

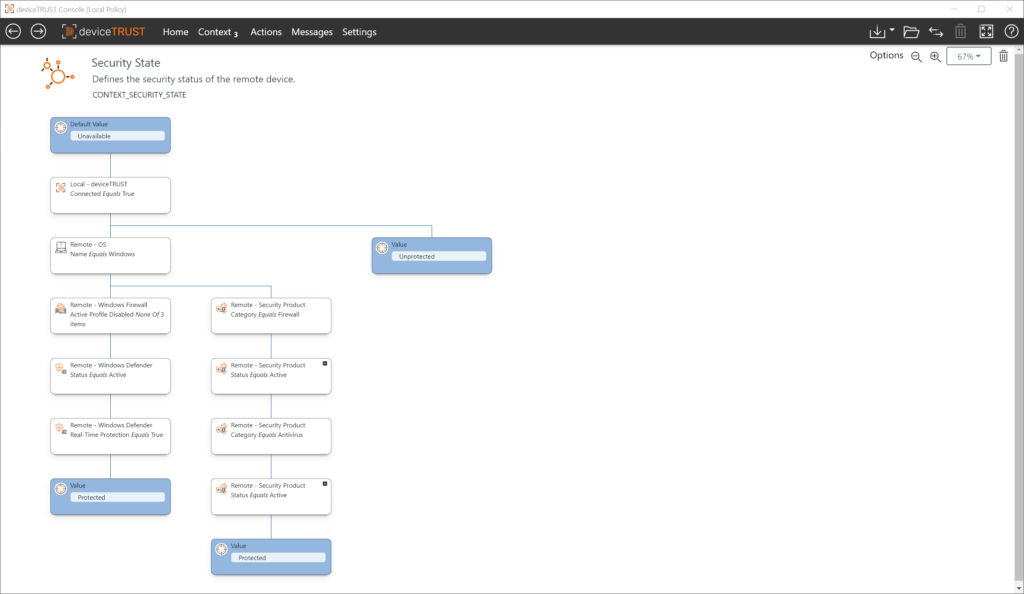

deviceTRUST ermöglicht es Ihnen, einen individuellen Kontext für Ihre Endgeräte zu definieren. Nutzen Sie die gerätebezogenen Informationen, die Sie benötigen, um einen stets aktuellen Kontext zu definieren. Die Endgeräte werden zum nächsten Faktor!

Ein granularer, stets aktueller Kontext ist das Grundprinzip der Kontextbasierten Sicherheit von deviceTRUST. Wir glauben, dass Informationen über Ihre Endgeräte individuell definiert und kontinuierlich ausgewertet werden müssen, um Ihre Zero Trust Strategie zu unterstützen.

Dabei können Kontexte sehr individuell sein. Es ist möglich, dass Sie nur eine einzige Information benötigen, oder dass Sie mehrere Eigenschaften für Ihre Kontextinformationen kombinieren müssen. deviceTRUST bietet ein flexibles, einfach zu konfigurierendes Framework, um Ihre realen Szenarien zu beschreiben und Ihre Konfiguration umzusetzen.

Alle Eigenschaften werden ausgewertet und alle Kontexte werden kontinuierlich erstellt. So sind die Informationen, die Sie für die Verwaltung Ihres Zugangs benötigen, immer aktuell.

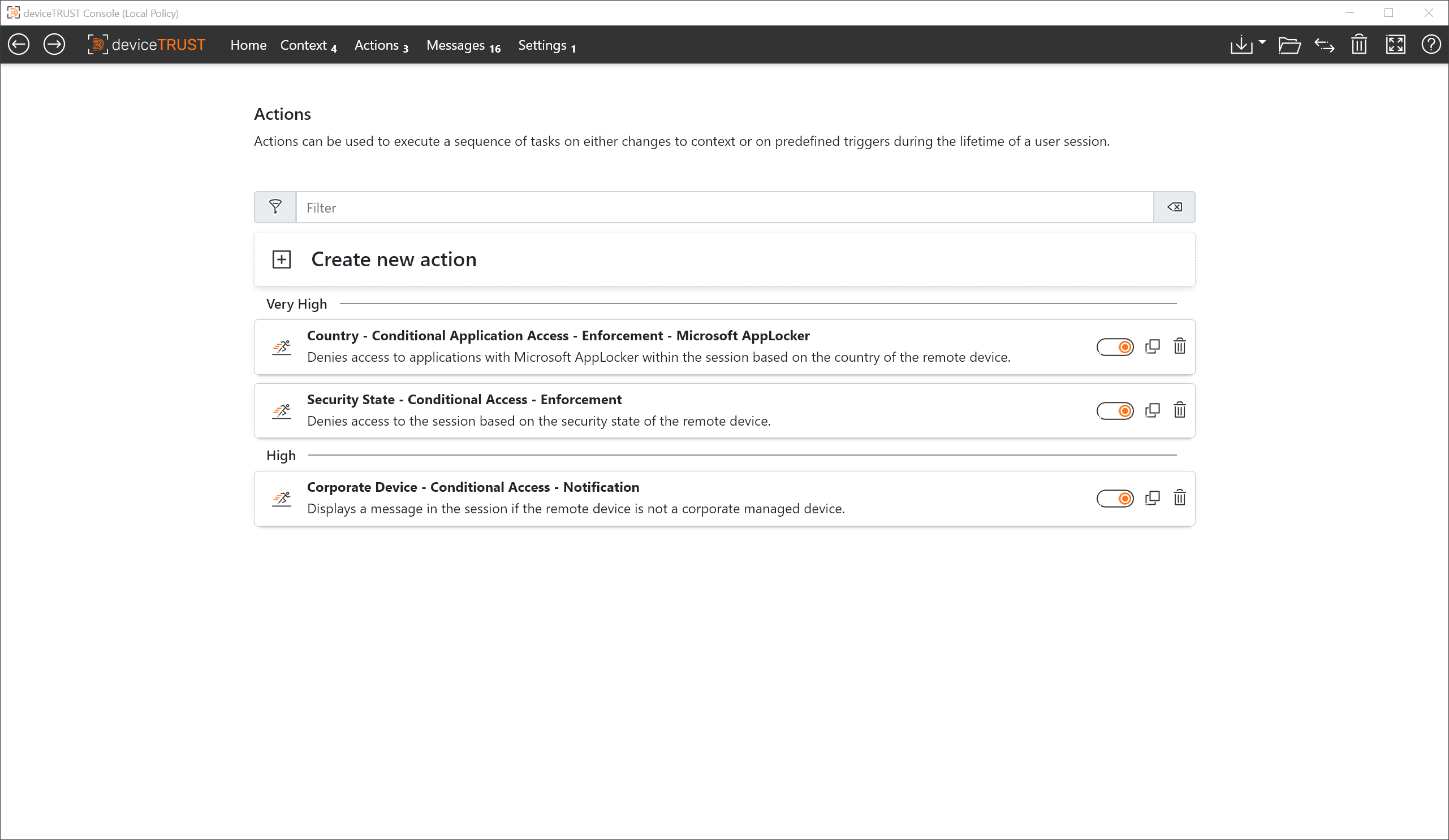

Aktionen - In Echtzeit

Basierend auf Ihrem Kontext führt deviceTRUST die Aktionen aus, die Sie zum Schutz Ihrer Arbeitsumgebung benötigen. Kontrollieren Sie den Zugang zu Arbeitsplätzen, Sitzungen und Anwendungen in Echtzeit und in jeder Situation. Sichern Sie den Zugriff auf Ihre Daten!

Die deviceTRUST Software beinhaltet Aktionen, die basierend auf Ihren Kontexten ausgeführt werden. Darüber hinaus können Sie mit Hilfe von APIs auch eigene Aktionen und Aktionssequenzen erstellen.

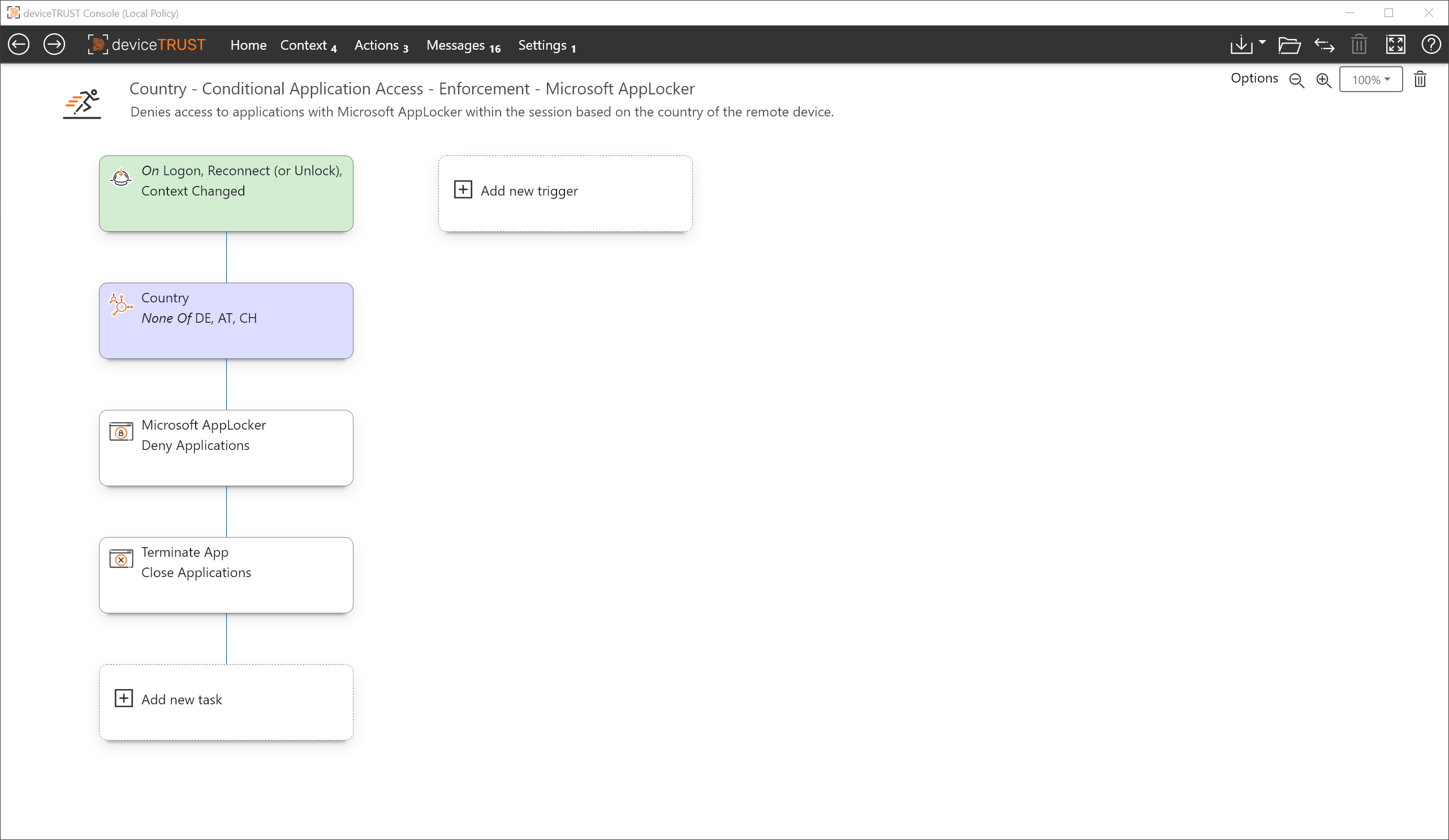

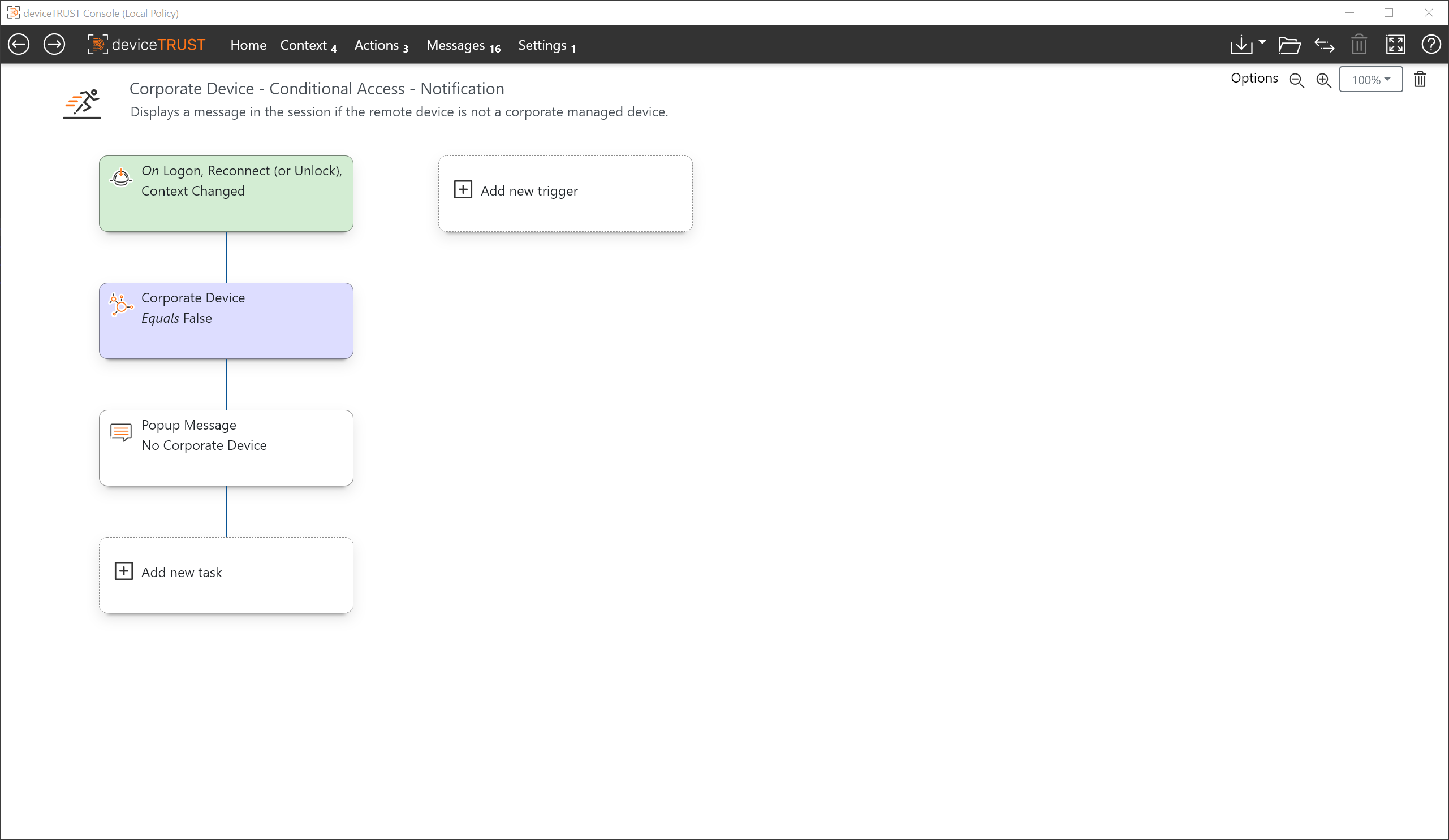

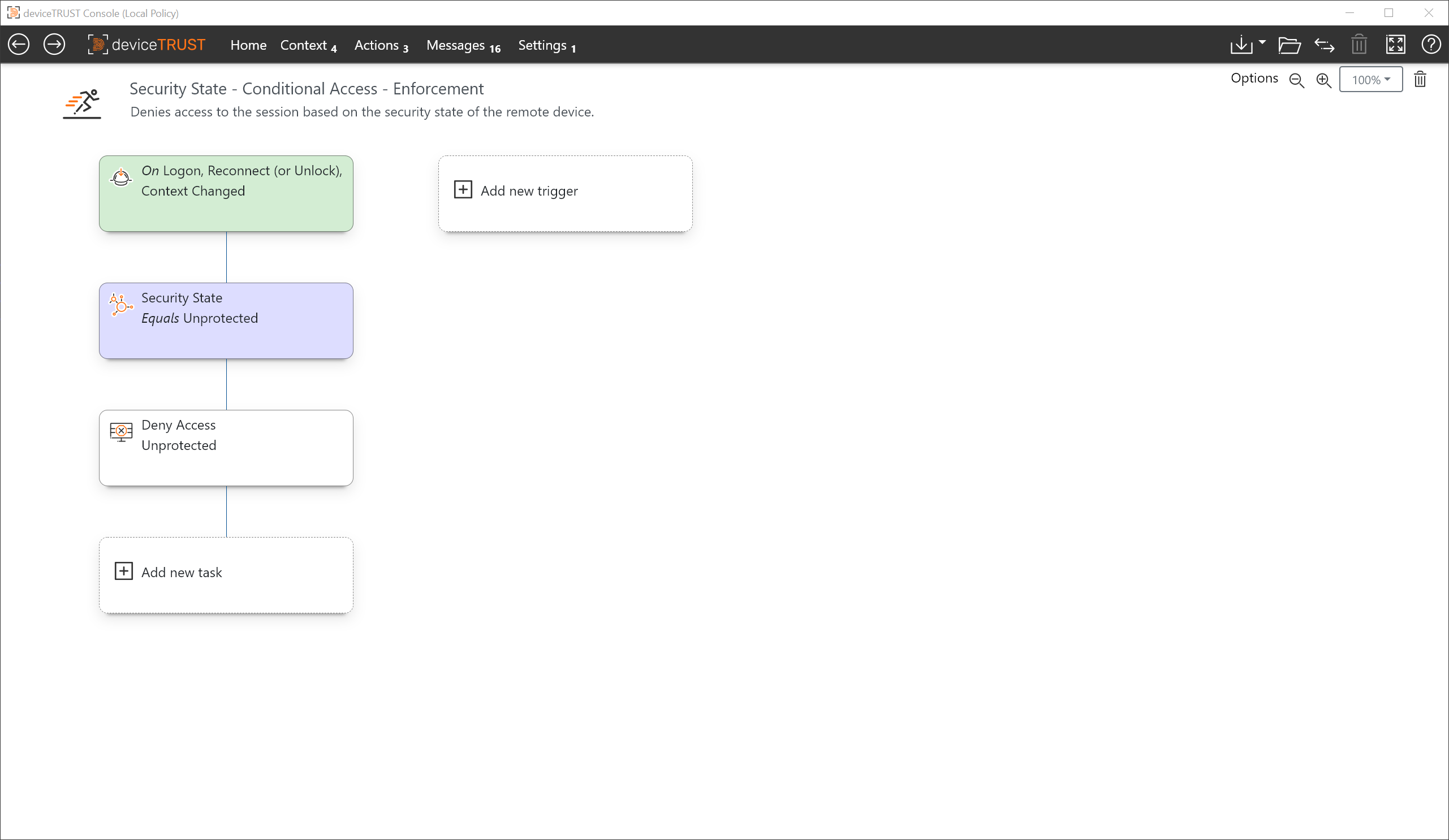

deviceTRUST Aktionen umfassen das Sperren der Sitzung eines Benutzers, die Kontrolle des Anwendungszugriffs und die Konfiguration von Richtlinien für den digitalen Arbeitsbereich des Benutzenden. Darüber hinaus können sowohl Betriebssystem- als auch 3rd-Party-APIs ausgelöst werden, um Ihnen volle Flexibilität zu bieten.

Unser direkter und stets aktueller Ansatz gilt auch für Aktionen. Wann immer eine Kontextänderung erkannt wird, erfolgt die Ausführung direkt. Auf diese Weise gewährleistet deviceTRUST sofortige Sicherheitskontrollen in jeder Situation.

Vorlagen - Einfach implementiert & leicht anzupassen

Die integrierten Vorlagen von deviceTRUST helfen bei der Integration von Anwendungsfällen. Sie basieren auf realen Kundenszenarien und jahrelanger Erfahrung. Dabei gelten sie für eine einfache und schnelle Implementierung und individuelle Anpassung. Sichern Sie Ihre Umgebung in wenigen Minuten!

deviceTRUST beinhaltet eine Konsole, die eine einfache Möglichkeit bietet, Ihre realen Anwendungsfälle in die Konfiguration einzubringen. Um Sie noch besser zu unterstützen, haben wir Konfigurationsvorlagen integriert, die Sie als Basis für Ihr Szenario verwenden können. Sie können entweder Ihre Daten hinzufügen, die Vorlagen erweitern oder mehrere kombinieren.

Alle Vorlagen sind gründlich getestet und werden unterstützt. Sie stammen sowohl aus unserer Erfahrung als auch aus den Szenarien unserer Kunden. Möchten Sie Ihre Anwendungsfälle hinzufügen? Wir freuen uns über Ihren Input!

Building Blocks

Einzelne Kontexte und Aktionen, die als Bausteine innerhalb Ihrer Konfiguration verwendet werden können.

Location Aware Printing

Kartiert Netzwerkdrucker und definiert einen Standarddrucker auf der Grundlage der Geräteplatzierung innerhalb eines Gebäudes.

Compliant Application Access

Steuert den Zugriff auf Anwendungen innerhalb der Sitzung.

Meeting Room

Steuert eine Leerlaufzeit für Geräte, je nachdem, ob sich das Gerät in einem Besprechungsraum befindet.

Dynamic Policy

Wendet eine dynamische Richtlinie innerhalb der Sitzung an.

Time-based Access

Steuert den Zugriff auf die Sitzung oder die Anwendungen, wenn der Zugriff außerhalb der Arbeitszeiten erfolgt.

Geolocation

Validiert und kontrolliert den Zugriff auf der Grundlage von Geolokalisierungsinformationen eines Geräts.

Unauthorized USB Device

Verweigert den Zugriff auf die Sitzung, wenn ein nicht autorisiertes USB-Gerät eingesteckt ist.

Building Blocks

Einzelne Kontexte und Aktionen, die als Bausteine innerhalb Ihrer Konfiguration verwendet werden können.

Compliant Backend Access

Zeigt eine Meldung an oder verweigert den Zugriff auf Backend-Server, wenn die Compliance-Anforderungen nicht erfüllt sind.

License Compliance

Steuert den Zugriff auf Anwendungen innerhalb der Sitzung, wenn das entfernte Gerät nicht lizenziert ist.

Silo Optimization

Reduziert die Anzahl der Silos durch die Kontrolle des Anwendungszugriffs für Remote-Geräte innerhalb eines einzigen Silos.

Work From Home

Validiert und steuert den Zugriff für Home Office-Benutzende auf der Grundlage des Remote-Geräts.

BYOD

Kontrolliert den Zugriff auf die Sitzung oder Anwendungen, wenn die Compliance-Anforderungen für Bring Your Own Device (BYOD)-Benutzer nicht erfüllt sind.

Dynamic Policy

Wendet eine dynamische Richtlinie innerhalb der Sitzung an.

Location Aware Printing

Kartiert Netzwerkdrucker und definiert einen Standarddrucker auf der Grundlage der Geräteplatzierung innerhalb eines Gebäudes.

Status Report

Meldet den Status des entfernten Geräts an verschiedene Ziele.

Compliance Check

Legt Azure AD-Eigenschaften basierend auf den Compliance-Anforderungen eines lokalen Geräts fest.

External Partners

Kontrolliert den Zugriff auf die Sitzung und die Anwendungen, wenn die Compliance-Anforderungen für externe Partner nicht erfüllt sind.

Meeting Room

Steuert eine Leerlaufzeit für Geräte, je nachdem, ob sich das Gerät in einem Besprechungsraum befindet.

Time-based Access

Steuert den Zugriff auf die Sitzung oder die Anwendungen, wenn der Zugriff außerhalb der Arbeitszeiten erfolgt.

Compliant Application Access

Steuert den Zugriff auf Anwendungen innerhalb der Sitzung.

Geolocation

Validiert und kontrolliert den Zugriff auf der Grundlage von Geolokalisierungsinformationen eines Geräts.

Process Monitoring

Steuert den Zugriff auf Anwendungen oder die Sitzung auf der Grundlage, der auf dem entfernten Gerät laufenden Prozesse.

Unauthorized USB Device

Verweigert den Zugriff auf die Sitzung, wenn ein nicht autorisiertes USB-Gerät eingesteckt ist.

Compliance Check

Legt Azure AD-Eigenschaften basierend auf den Compliance-Anforderungen eines lokalen Geräts fest.

Die einfach zu implementierende Kontextbasierte Sicherheit von deviceTRUST bringt Ihre Zero Trust Strategie auf das nächste Level. Indem wir das Gerät als zusätzlichen Faktor nutzen, erhöhen wir die Sicherheit, ohne die Komplexität zu erhöhen - weder für die Benutzenden noch für die Administrierenden! Das einfache Kontext-Framework hilft beim Sammeln der Eigenschaften, die sie benötigen, und beim Ausführen der Aktionen zum Schutz ihres Zugangs. In Echtzeit, zu jeder Zeit!