Draußen ist der Teufel los. Fast täglich vernimmt man Nachrichten von Behörden, Unternehmen und Institutionen, die Opfer eines Cyber-Angriffs geworden sind – mit teilweise drastischen Folgen für den Geschäftsbetrieb.

Externe Regelwerke, wie beispielsweise der IT-Grundschutz, DORA, ISO/IEC 27001, TISAX® oder HIPAA, sowie unternehmensinterne Anforderungen an die IT-Sicherheit versuchen, den sprichwörtlichen Teufel in seine Schranken zu verweisen und das Arbeiten mit digitalen Arbeitsplätzen sicherer zu machen.

Zero Trust als neues Sicherheitsparadigma

Wie ein Schutzschild thront seit einiger Zeit das Konzept von Zero Trust über diesen Anforderungen an die IT-Sicherheit.

Bei dem vom Cyber Security Experten John Kindervag 2010 eingeführten Begriff „Zero Trust“ handelt es sich mittlerweile um eine „Sammlung von Konzepten und Ideen, die darauf abzielen, die Unsicherheit bei der Erzwingung präziser Zugriffsentscheidungen […] in Informationssystemen und -diensten zu minimieren“. 1https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.20.pdf, Seite 1.

Im Kern geht es um die Einhaltung der Prämisse „Never Trust, Always Verify“: „Im Gegensatz zur veralteten Perimeter-basierten Sicherheit geht Zero Trust davon aus, dass ein System durchbrochen wird, und konzipiert die Sicherheit so, als gäbe es keine Begrenzung.“ 2https://www.nist.gov/blogs/taking-measure/zero-trust-cybersecurity-never-trust-always-verify

„Zero Trust gewährleistet die Überprüfung und Autorisierung jedes Geräts, jeder Anwendung und jedes Benutzers, der Zugang zu jeder Ressource erhält. Dies ist eine völlige Abkehr vom alten Modell, bei dem implizites Vertrauen die Norm war und Netzwerke durch Firewalls, VPNs und Web-Gateways geschützt wurden.“ 3https://securityintelligence.com/articles/zero-trust-model-tool/

Zero Trust Maturity Model (ZTMM)

Im Sinne einer Anleitung zur schrittweisen Umsetzung einer Zero Trust Architecture (ZTA) hat die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) im August 2021 ihr Zero Trust Maturity Model veröffentlicht. Es liegt seit April 2023 in der zweiten Version vor und versteht sich als „einer von vielen Wegen zur Unterstützung des Übergangs hin zu Zero Trust“. 4https://www.cisa.gov/sites/default/files/2023-04/zero_trust_maturity_model_v2_508.pdf, Seite 7

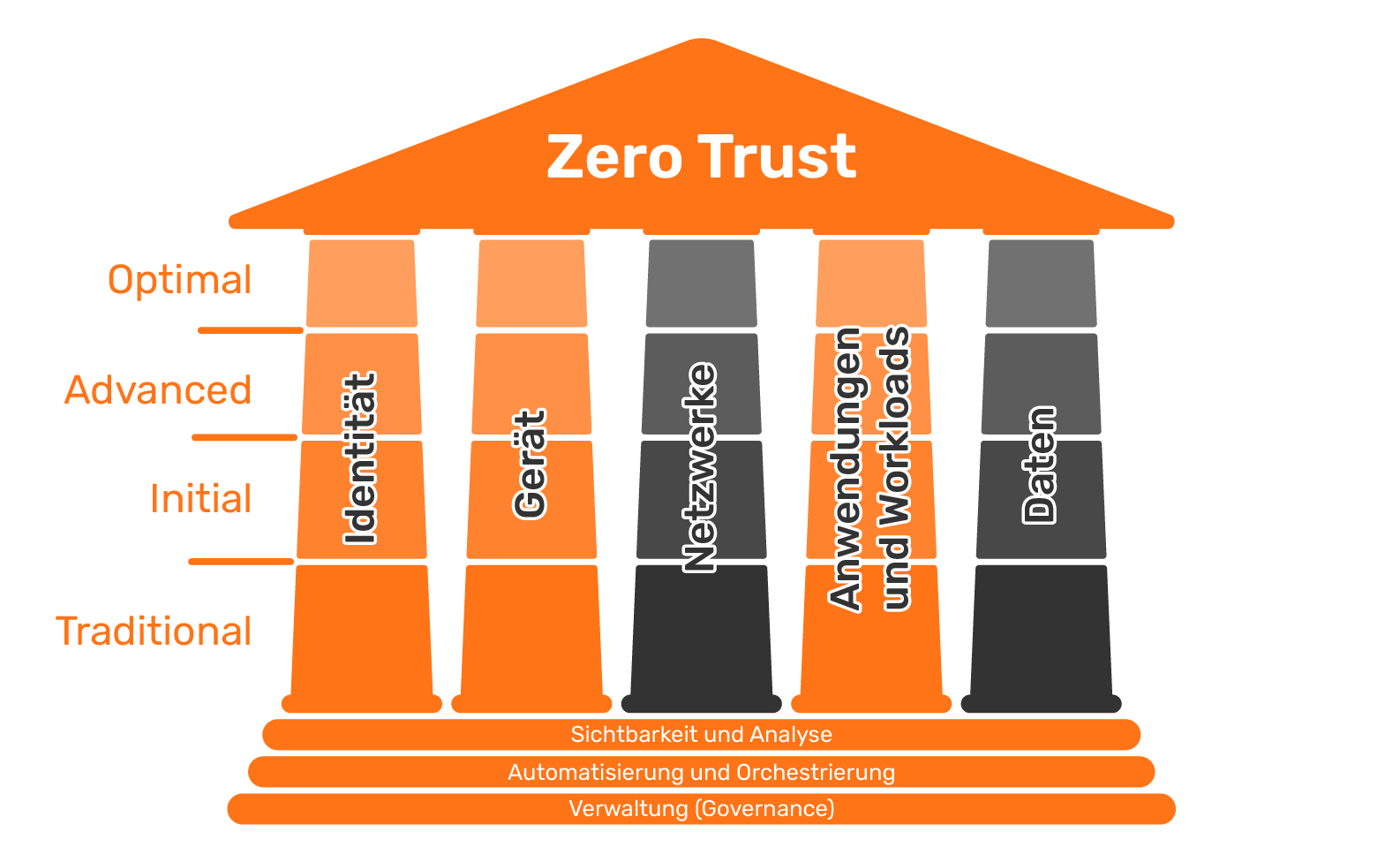

„Das ZTMM stellt einen Gradienten der Implementierung über fünf verschiedene Säulen dar, in denen im Laufe der Zeit kleine Fortschritte in Richtung Optimierung gemacht werden können. Die Säulen, die in Abbildung 1 dargestellt sind, umfassen Identität, Geräte, Netzwerke, Anwendungen und Workloads sowie Daten. Jede Säule enthält allgemeine Details zu den folgenden übergreifenden Funktionen: Sichtbarkeit und Analyse, Automatisierung und Orchestrierung sowie Governance.“ 5https://www.cisa.gov/sites/default/files/2023-04/zero_trust_maturity_model_v2_508.pdf, Seite 6

Mit deviceTRUST auf dem Weg zu mehr Zero Trust

deviceTRUST liefert mit seiner kontinuierlichen Validierung und Kontrolle einen wichtigen Beitrag für die Umsetzung einer Zero Trust-Strategie in den folgenden Bereichen: Identität & Geräte, Anwendungen und Workloads sowie übergreifende Funktionen (Sichtbarkeit und Analyse, Automatisierung und Orchestrierung sowie Governance). Somit hilft deviceTRUST, einen höheren Reifegrad in Bezug auf Zero Trust zu erreichen.

Kontext als Faktor

Im Mittelpunkt stehen die deviceTRUST Kontexteigenschaften bzw. Properties. Durch die Ermittlung und Bereitstellung dieser technischen Metadaten erweitert deviceTRUST herkömmliche MFA-Methoden und schafft damit einen digitalen Fingerabdruck für die Zugriffskontrolle. Auf diese Art und Weise kann im Sinne einer unsichtbaren Sicherheitsebene sichergestellt werden, dass Zugriffe nur dann gewährt werden, wenn der Kontext den jeweiligen Anforderungen an Sicherheit & Compliance entspricht.

In diesem Zusammenhang sind besonders zwei Punkte zu erwähnen:

Zum einen die Fülle an Informationen, die deviceTRUST ermitteln und verwenden kann. deviceTRUST selbst bietet eine Vielzahl an Kontexteigenschaften und ist in der Lage, auch externe Informationen über APIs in das Produkt zu integrieren. Ein „Compliance Check“ kann auf diese Weise den individuellen Anforderungen ideal angepasst werden – und ist dadurch für Angreifer äußerst schwer zu umgehen.

Zum anderen die Tatsache, dass deviceTRUST alle Kontextinformationen zur Sitzungslaufzeit ermittelt, nicht nur bei einem Anmelde- oder Wiederverbindungsvorgang. Dadurch erfüllt die kontinuierliche Validierung und Kontrolle von deviceTRUST die Zero Trust-Prämisse „Never Trust, always verify“ mustergültig.

Conditional Workspace Access & Conditional Application Access

Mit diesem digitalen, kontextbasierten Fingerabdruck über den User und das Gerät lassen sich Zugriffe auf digitale Arbeitsplätze, Anwendungen und Ressourcen sicherer machen.

Gemäß der Klassifizierung des ZTMM ermöglicht deviceTRUST, den Kunden auf seiner Zero Trust-Reise in den Advanced-Modus zu führen: „[…] automatisiert Zugriffsentscheidungen für Anwendungen mit erweiterten Kontextinformationen und erzwungenen Ablaufbedingungen, die den Prinzipien der geringsten Privilegien entsprechen.“ 6https://www.cisa.gov/sites/default/files/2023-04/zero_trust_maturity_model_v2_508.pdf, Seite 23

Statt den Mitarbeiter lediglich darauf hinzuweisen, dass er eine gewisse Applikation nicht verwenden darf, da der Kontext nicht den regulatorischen Vorgaben entspricht, kann mit deviceTRUST dem Mitarbeiter die Anwendungsnutzung

technisch entzogen werden, beispielsweise, wenn der User zur Laufzeit seine WLAN-Verbindung wechselt.

Zu betonen ist an dieser Stelle, dass deviceTRUST keine unnötige Komplexität mit in die Gleichung bringt, sondern Technologien zur Zugriffskontrolle nutzt, die ohnehin schon beim Kunden im Einsatz sind.

Conditional Configuration & Übergreifende Funktionen

Die Architektur der deviceTRUST-Software erlaubt es, Daten über APIs sowohl in das Produkt zu importieren als auch das Senden der Kontext-Properties an externe Systeme.

Durch diese Möglichkeit, Daten in vorhandene Logging-Umgebungen zu liefern, unterstützt Sie deviceTRUST dabei, im Bereich „Sichtbarkeit und Analyse“ hinsichtlich der Zero Trust-Reife in den Optimalzustand zu gelangen: „[…] erhält einen umfassenden Überblick über das gesamte Unternehmen durch zentralisierte dynamische Überwachung und erweiterte Analyse von Protokollen und Ereignissen.“ 7https://www.cisa.gov/sites/default/files/2023-04/zero_trust_maturity_model_v2_508.pdf, Seite 29

Im Bereich „Automatisierung und Orchestrierung“ hilft deviceTRUST auf dieselbe Weise, Firmen in den Bereich „Advanced“ zu bringen: „[…] automatisiert Orchestrierungs- und Reaktionsaktivitäten unternehmensweit und nutzt kontextbezogene Informationen aus verschiedenen Quellen, um Entscheidungen zu treffen.“ 8https://www.cisa.gov/sites/default/files/2023-04/zero_trust_maturity_model_v2_508.pdf, Seite 29

Abhängig von der jeweiligen Implementierung von deviceTRUST, entspricht der erzielte Zero Trust-Reifegrad im Bereich „Governance“ dem Advanced bzw. Optimal-Level:

-Advanced: „[…] implementiert unternehmensweit abgestufte, maßgeschneiderte Richtlinien und nutzt, wo möglich, die Automatisierung zur Unterstützung der Durchsetzung. Bei Entscheidungen über Zugriffsrichtlinien werden kontextbezogene Informationen aus mehreren Quellen berücksichtigt.“

-Optimal: „[…] implementiert und automatisiert unternehmensweite

Richtlinien, die maßgeschneiderte lokale Kontrollen mit kontinuierlicher Durchsetzung und dynamischen Updates ermöglichen.“ 9https://www.cisa.gov/sites/default/files/2023-04/zero_trust_maturity_model_v2_508.pdf, Seite 29

Zero Trust auch für Altsysteme

Da sich ältere Authentifizierungsprotokolle, Tools, Anwendungen und andere Ressourcen oft nur schwer in ein Zero-Trust-System integrieren lassen, gibt es die Bestrebung, die Ablösung von Legacy-Systemen weiter voranzutreiben. 10https://securityintelligence.com/articles/zero-trust-model-tool/

Allerdings verkennt diese Bewegung, dass nicht alle Unternehmen und Institutionen all ihre Anwendungen und Ressourcen aus der Cloud beziehen dürfen oder wollen. Mit anderen Worten: Altsysteme werden in gewissen Branchen oder in bestimmten Szenarien weiterhin existieren. Beispiele hierfür sind lokal installierte Win32-Anwendungen oder individuell programmierte Software, die nicht ohne weiteres aus der Cloud konsumiert werden können.

deviceTRUST „Contextual Security“ folgt den Anforderungen des Kunden und eignet sich sowohl für lokale, Remoting-, als auch SaaS-Szenarien. Unternehmen und Institutionen, die einen hybriden Ansatz wählen, können dank deviceTRUST Zero Trust-Prinzipien auch für ihre nicht-Cloud-basierten Dienste anwenden.

Definieren Sie Ihre Anforderung – deviceTRUST macht den Rest.

Dreh- und Angelpunkt einer Zero Trust-Strategie ist die Frage, ob es interne oder externe Anforderungen gibt, deren Erfüllen dazu beiträgt, die Sicherheit zu erhöhen.

Sofern Sie Ihre Realität in Worte fassen können und wissen, was Sie möchten, kann deviceTRUST Ihnen dabei helfen, Sie auf Ihrer Zero Trust-Reise in Richtung Gipfel zu bringen.

Über den folgenden Link gelangen Sie zu einigen Success Stories von Unternehmen, die deviceTRUST erfolgreich genutzt haben, um ihren Reifegrad in Richtung Zero Trust zu erhöhen: https://devicetrust.com/de/success-stories/

Quellen:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10